windows操作系统渗透测试参考案卷,Windows操作系统渗透测试参考案卷

Windows操作系统渗透测试参考案卷

随着信息技术的飞速发展,网络安全问题日益凸显。Windows操作系统作为全球最广泛使用的操作系统之一,其安全性一直是网络安全领域关注的焦点。本文将为您详细介绍Windows操作系统渗透测试的参考案卷,帮助您更好地了解渗透测试的过程和方法。

一、渗透测试概述

渗透测试(Penetration Testing)是一种模拟黑客攻击的方法,通过合法的手段对目标系统进行安全评估,以发现潜在的安全漏洞。渗透测试的目的是帮助组织识别和修复安全漏洞,提高系统的安全性。

二、Windows操作系统渗透测试步骤

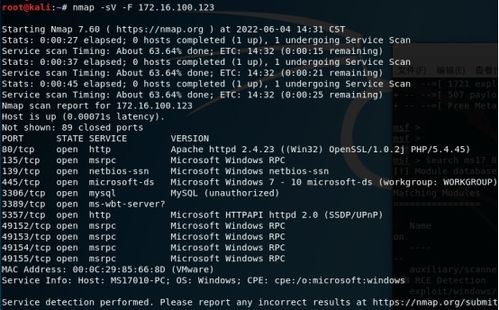

1. 信息收集

信息收集是渗透测试的第一步,主要目的是获取目标系统的基本信息,包括操作系统版本、网络结构、开放端口、服务版本等。常用的信息收集工具有Nmap、Wireshark、Whois等。

2. 漏洞扫描

漏洞扫描是利用漏洞扫描工具对目标系统进行自动化检测,以发现已知的安全漏洞。常用的漏洞扫描工具有Nessus、OpenVAS、AWVS等。

3. 漏洞利用

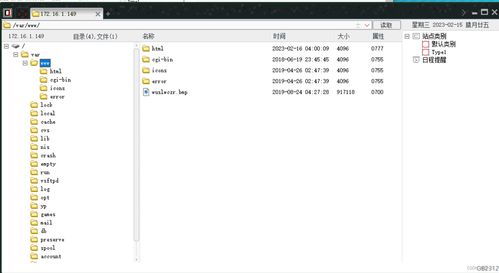

在漏洞扫描过程中,如果发现目标系统存在已知漏洞,则需要进一步利用这些漏洞进行渗透。常用的漏洞利用工具有Metasploit、ExploitDB等。

4. 漏洞修复

在渗透测试过程中,一旦发现目标系统存在安全漏洞,应立即采取措施进行修复。漏洞修复方法包括更新系统补丁、修改配置文件、禁用不必要的服务等。

5. 漏洞验证

漏洞修复后,需要再次进行渗透测试,以验证修复效果。如果修复成功,则说明漏洞已被有效解决。

三、Windows操作系统常见漏洞及渗透测试方法

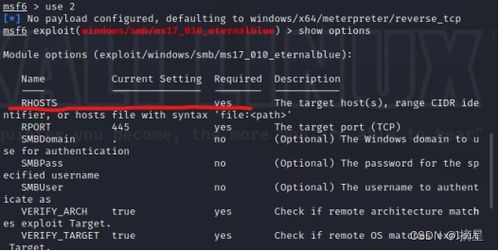

1. 漏洞:MS17-010(永恒之蓝)

渗透测试方法:利用Metasploit框架中的MS17-010模块,通过SMB服务漏洞进行远程代码执行。

2. 漏洞:CVE-2019-0708(BlueKeep)

渗透测试方法:利用Metasploit框架中的BlueKeep模块,通过RDP服务漏洞进行远程代码执行。

3. 漏洞:CVE-2020-0796(Chromiun沙箱逃逸)

渗透测试方法:利用Metasploit框架中的Chromiun沙箱逃逸模块,通过Chromiun浏览器漏洞进行代码执行。

4. 漏洞:CVE-2019-0802(SMB勒索软件)

渗透测试方法:利用Metasploit框架中的SMB勒索软件模块,通过SMB服务漏洞进行勒索软件攻击。

四、渗透测试注意事项

1. 合法性

在进行渗透测试之前,必须确保测试行为符合法律法规,并获得目标组织的授权。

2. 遵守道德规范

渗透测试过程中,应遵守道德规范,不得对目标系统造成破坏或泄露敏感信息。

3. 保密性

渗透测试过程中获取的信息应严格保密,不得泄露给无关人员。